ExtraHop Reveal(x)

クラウドの防御

業務に不可欠なワークロードが続々とクラウドに移行しており、それに応じてセキュリティも進化させる必要に迫られています。しかし多くの組織は、既存のセキュリティ・プロセスでは可視性のギャップが残ることを認識しており、それがこうしたワークロードの防御を難しくしています。ExtraHop Reveal(x) 360のネットワークでの検知と対応(NDR)は、クラウド内の高度な攻撃に対処できるように調整されており、可視化、脅威検知、対応の各機能を統合して1つの管理画面で利用できます。

ExtraHop Reveal(x)

クラウドの防御

ここでは、データをAWS S3バケットに流出させる高度な攻撃を紹介します。このシナリオでは攻撃が最後まで実行されますが、実際には、Reveal(x) 360を使用しているユーザなら、どの段階でも攻撃を阻止できます。注:これは、ExtraHopのライブ形式の対話型クラウド・デモのシナリオをスライドショーに作り替えたものです。完全版のデモを体験するには、ラップトップ・デバイスまたはデスクトップ・デバイスでextrahop.com/ja/demo/cloudにアクセスして、[Secure the Cloud]を選択してください。

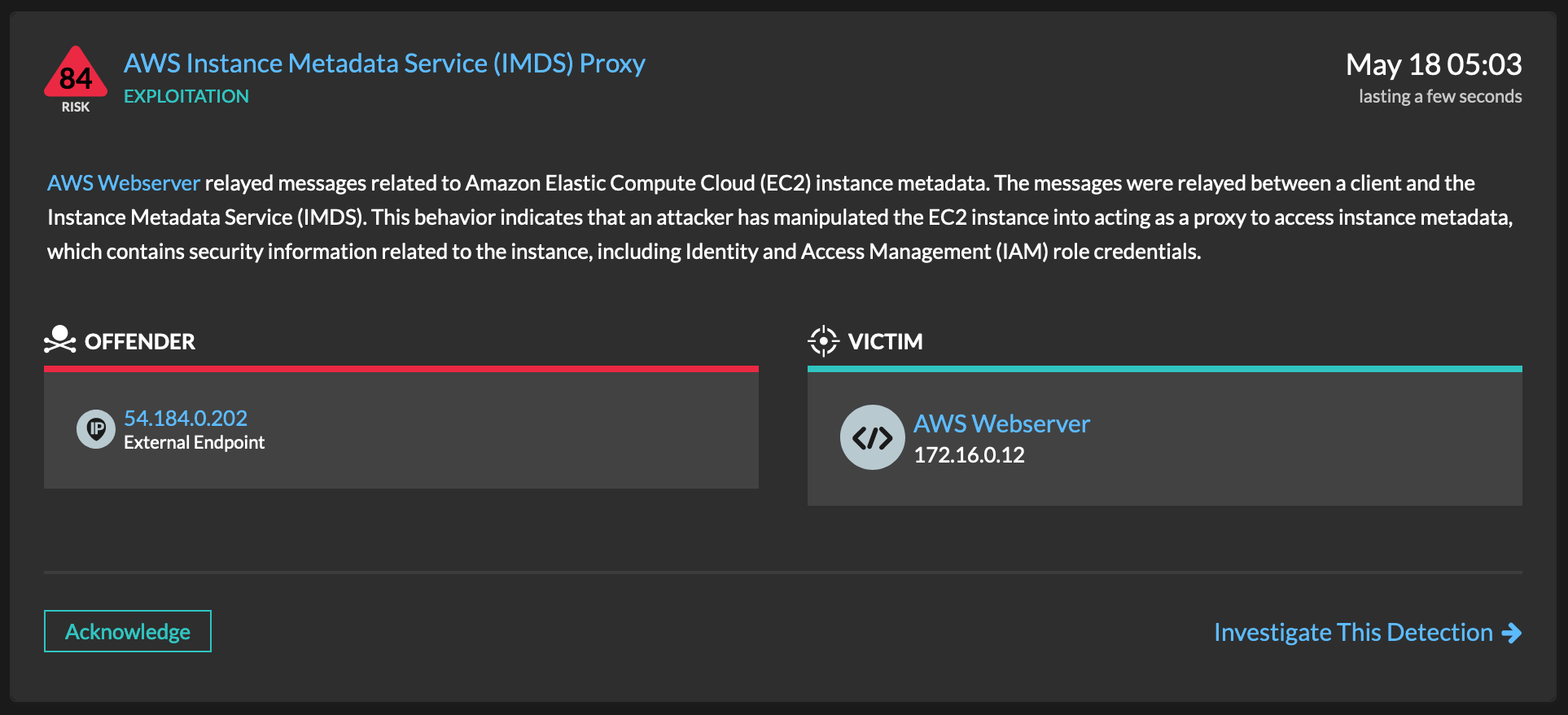

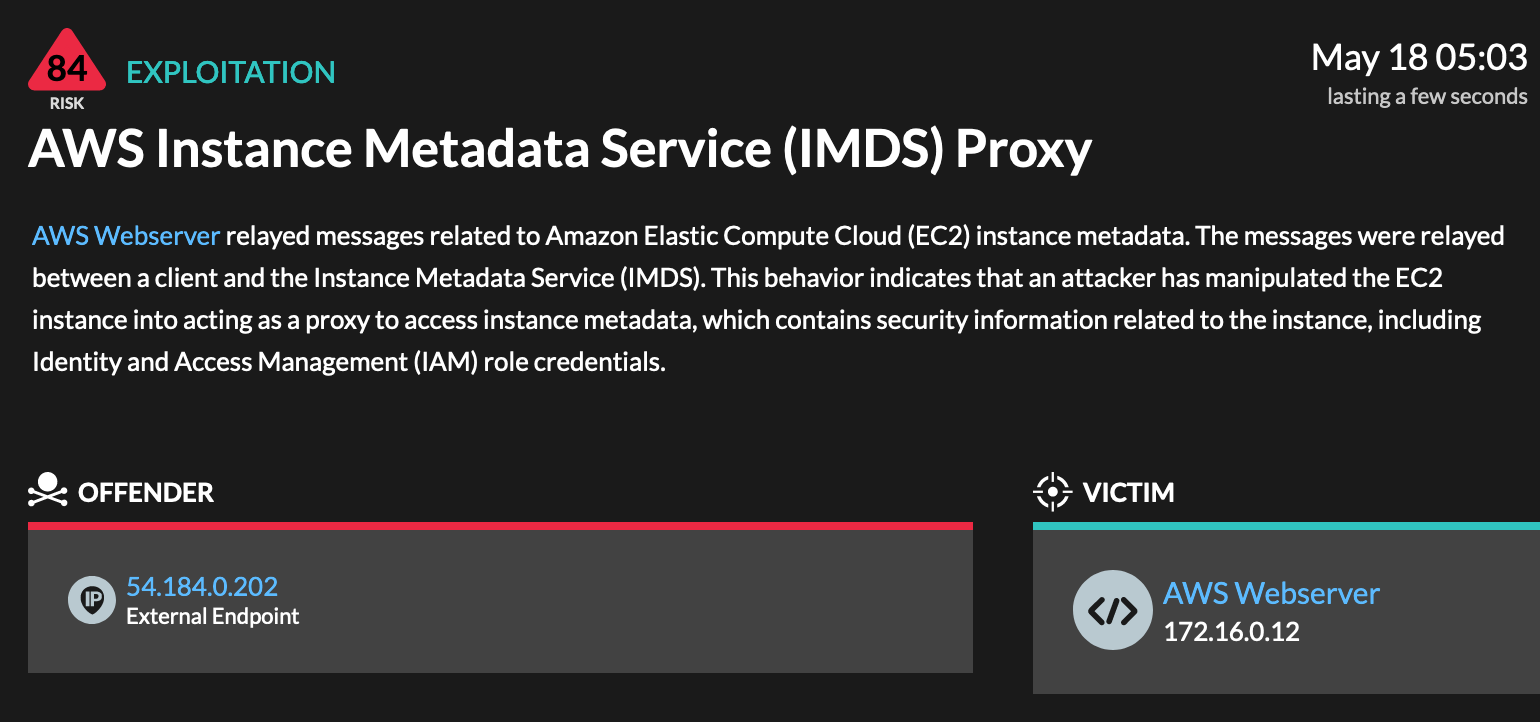

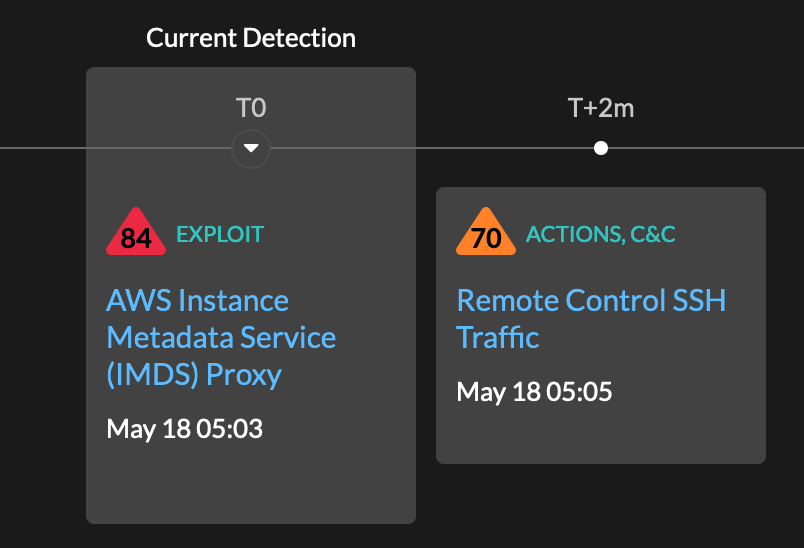

この例では、Reveal(x) 360がIMDSプロキシの悪用試行を検知しました。アナリストは、[Investigate This Detection]をクリックして、すばやく詳細情報を収集できます。

検知

この例では、Reveal(x) 360がIMDSプロキシの悪用試行を検知しました。アナリストは、[Investigate This Detection]をクリックして、すばやく詳細情報を収集できます。

Blue Team

検知

この検知により、サーバサイド・リクエスト・フォージェリ(SSRF)という手法が捕捉されます。IMDSは、機密データと資格情報をほとんどのEC2インスタンスに提供する内部のAWSサービスです。SSRFの手法を使うと、攻撃者はIMDSから取得した資格情報を使用して環境へのアクセスを手に入れることができます。

攻撃開始

この検知により、サーバサイド・リクエスト・フォージェリ(SSRF)という手法が捕捉されます。IMDSは、機密データと資格情報をほとんどのEC2インスタンスに提供する内部のAWSサービスです。SSRFの手法を使うと、攻撃者はIMDSから取得した資格情報を使用して環境へのアクセスを手に入れることができます。

Blue Team

攻撃開始

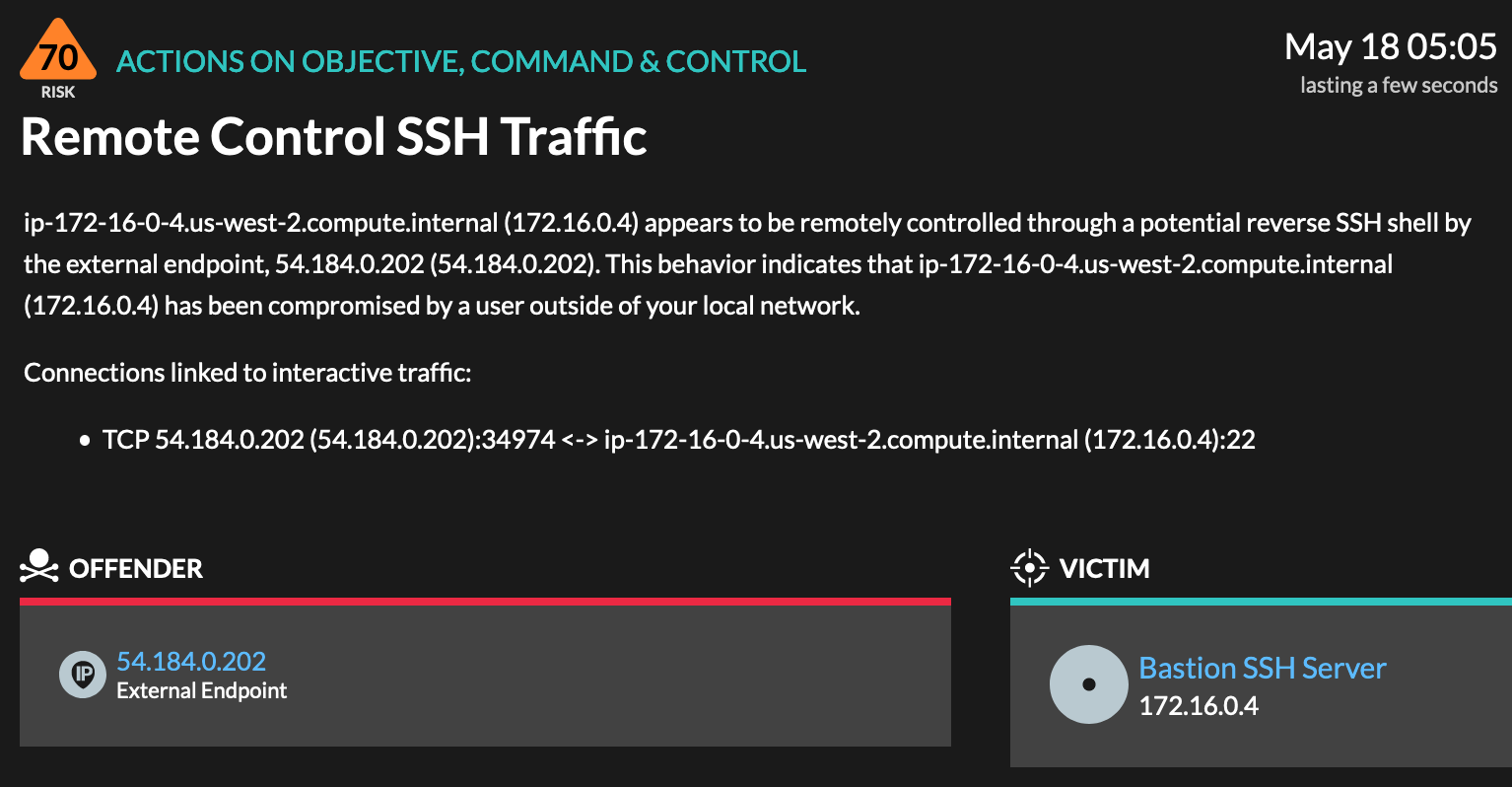

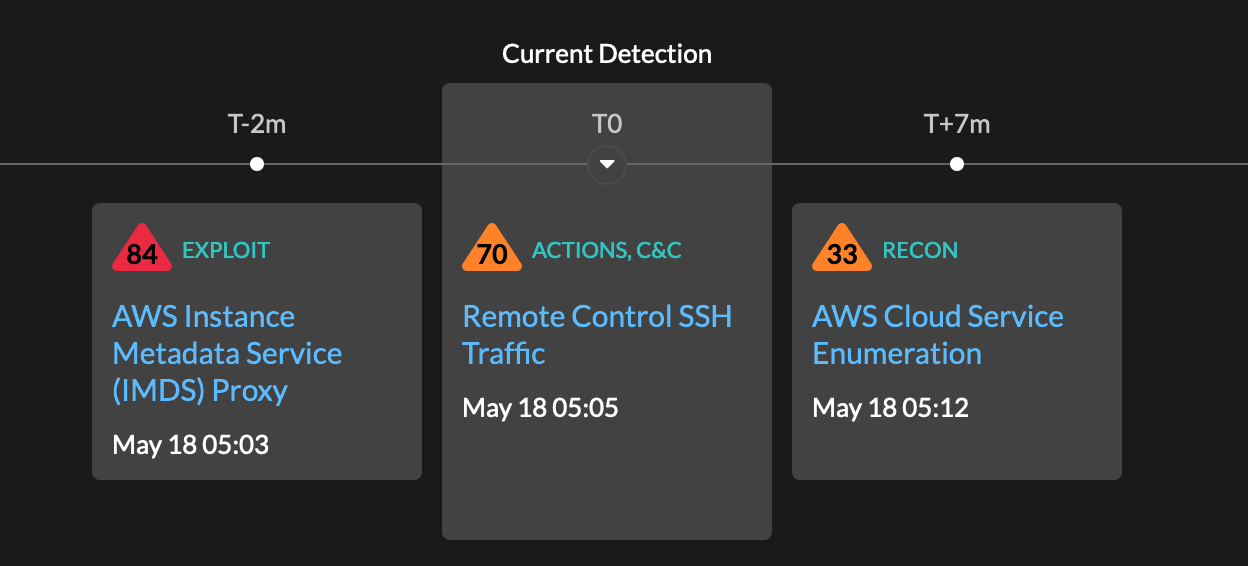

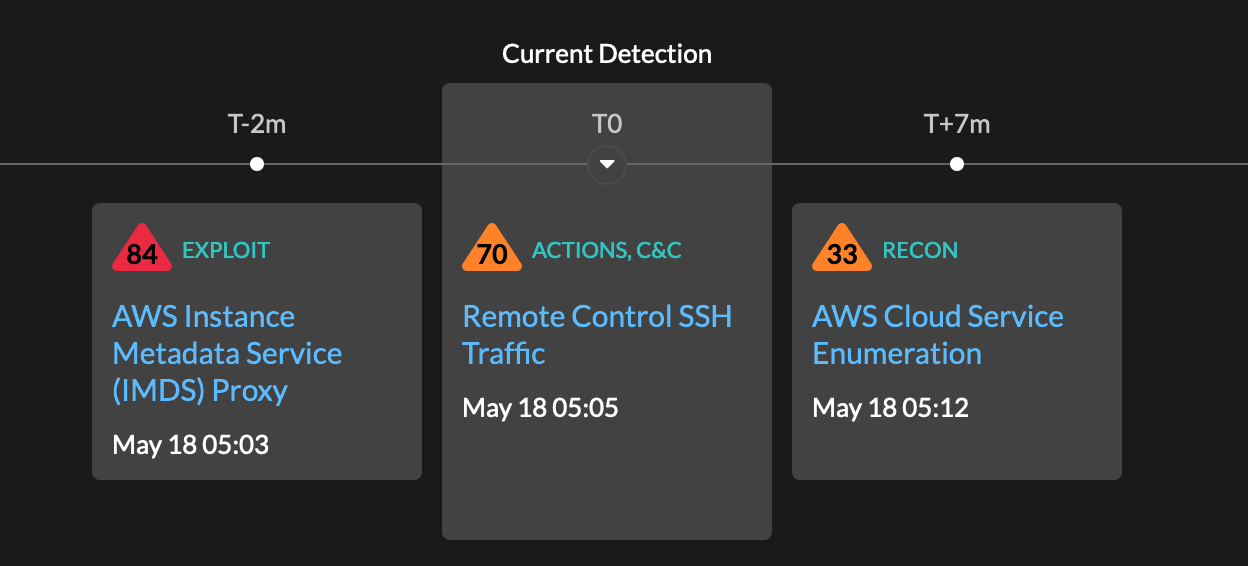

攻撃者は攻撃に成功し、さらに次の目標に移ります。タイムラインから、攻撃者は最初に盗んだ資格情報を使って別の資格情報を取得し、リモートSSHセッション経由でアクセスできるようになったことがわかります。攻撃の規模と範囲を確認する場合、アナリストは関連する検知を調べることができます。この例では、[Remote Control SSH Traffic]の検知を調査します。

タイムラインの確認

攻撃者は攻撃に成功し、さらに次の目標に移ります。タイムラインから、攻撃者は最初に盗んだ資格情報を使って別の資格情報を取得し、リモートSSHセッション経由でアクセスできるようになったことがわかります。攻撃の規模と範囲を確認する場合、アナリストは関連する検知を調べることができます。この例では、[Remote Control SSH Traffic]の検知を調査します。

Blue Team

タイムラインの確認

盗んだ資格情報によって攻撃者に境界内の踏み台サーバへのアクセスが付与されます。

攻撃者が環境を掌握

盗んだ資格情報によって攻撃者に境界内の踏み台サーバへのアクセスが付与されます。

Blue Team

攻撃者が環境を掌握

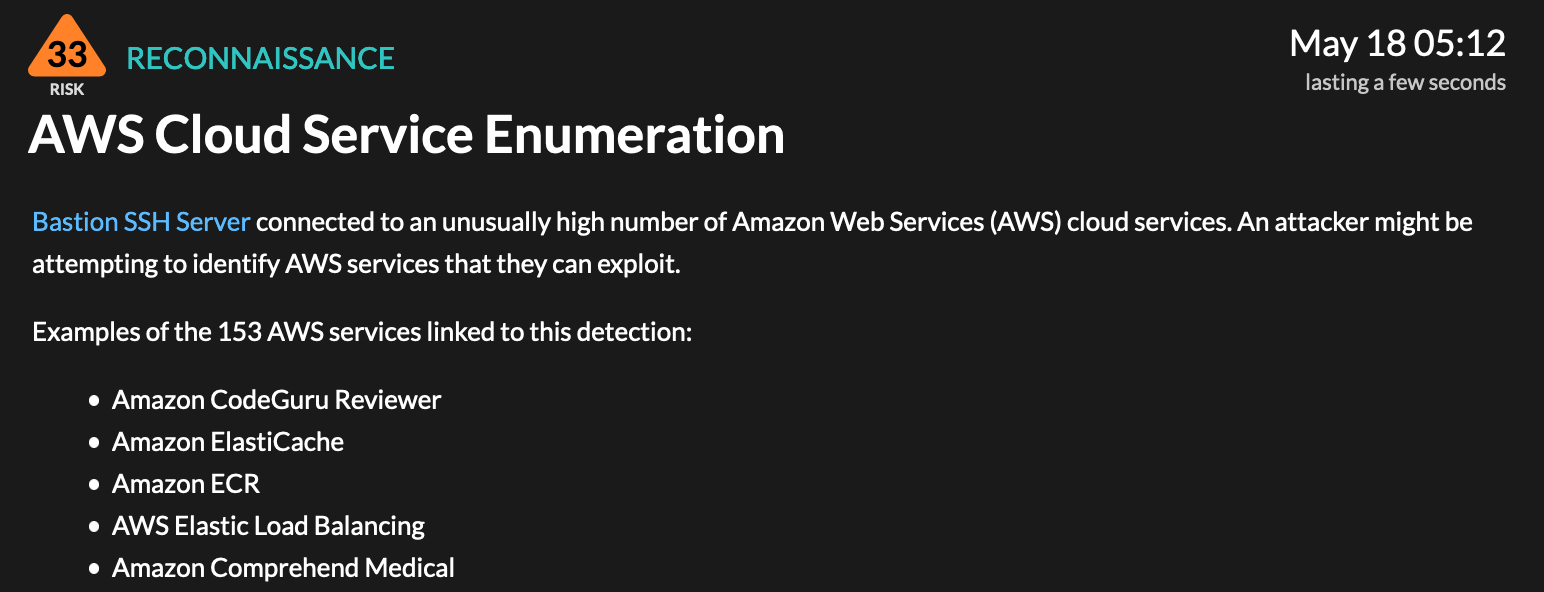

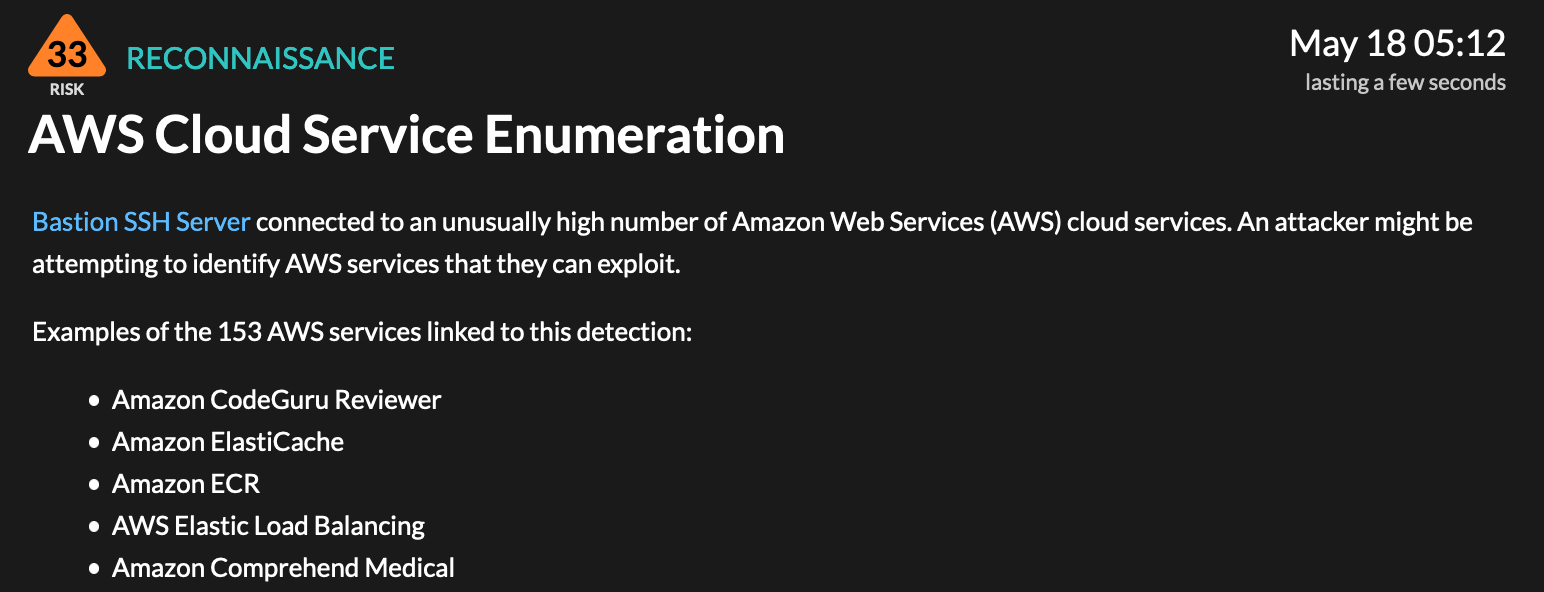

次の検知では踏み台サーバが加害側に回っています。これは攻撃者がネットワークを横方向に移動したためです。[AWS Cloud Service Enumeration]の検知をクリックすると、アナリストは攻撃のこの側面をすばやく調査できます。

役割の逆転

次の検知では踏み台サーバが加害側に回っています。これは攻撃者がネットワークを横方向に移動したためです。[AWS Cloud Service Enumeration]の検知をクリックすると、アナリストは攻撃のこの側面をすばやく調査できます。

Blue Team

役割の逆転

踏み台サーバを掌握すると、攻撃者はAWSサービスの列挙に取りかかり、悪用する標的を探します。

横方向の移動

踏み台サーバを掌握すると、攻撃者はAWSサービスの列挙に取りかかり、悪用する標的を探します。

Blue Team

横方向の移動

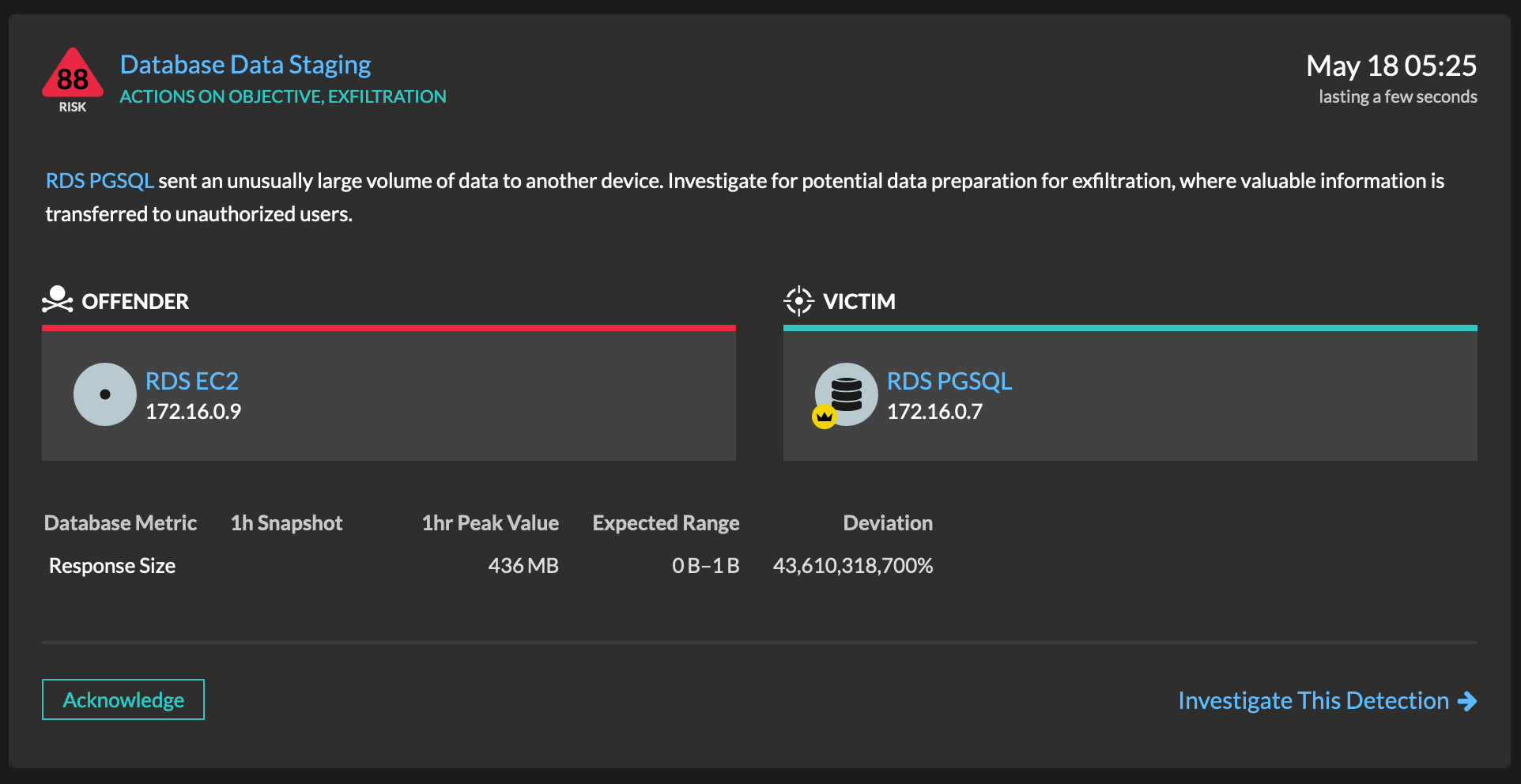

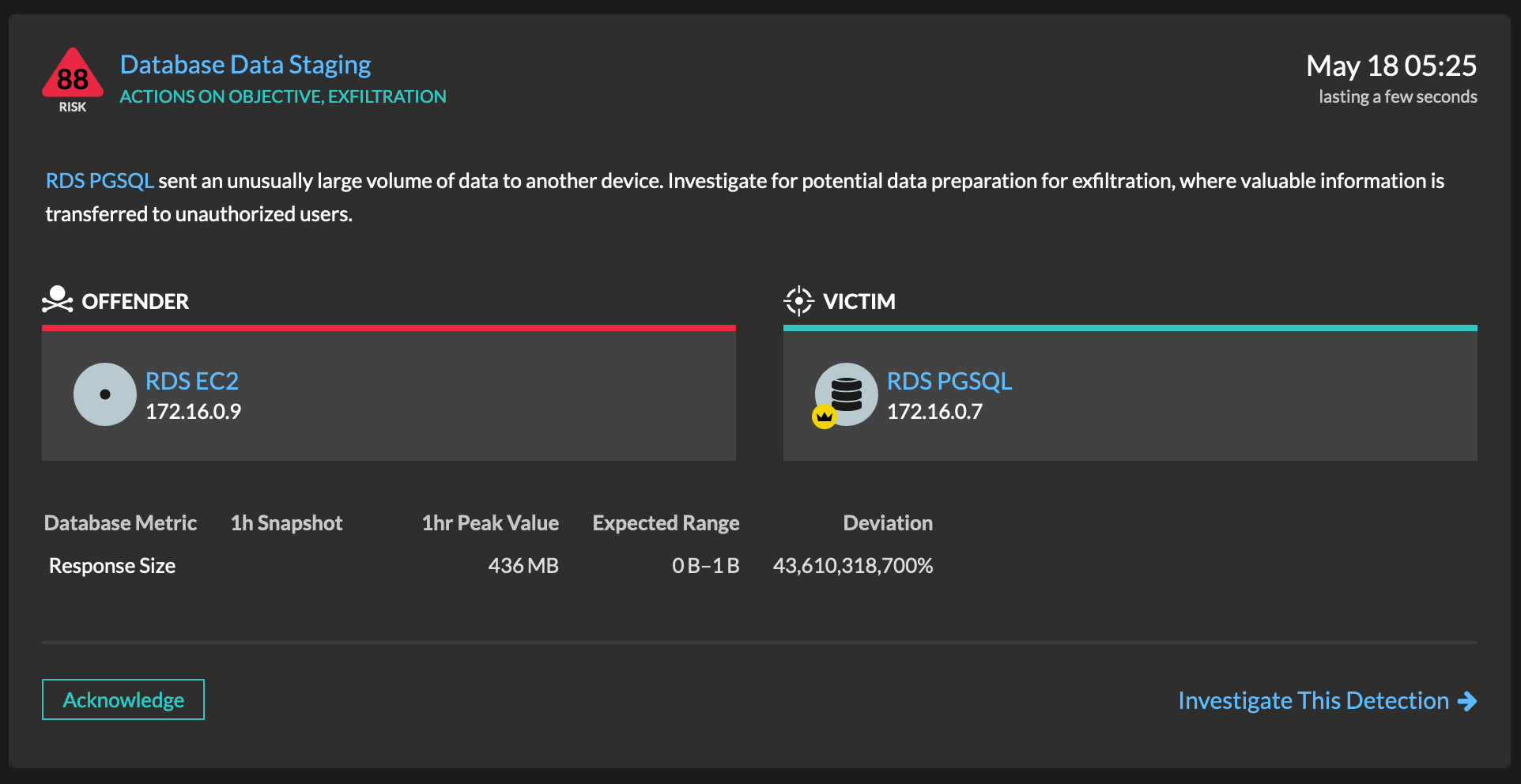

攻撃者は潜在的に価値のある資産を特定します。RDSインスタンスです。攻撃者は続いて別個のEC2インスタンスに移り、セキュリティ・ポリシーをかいくぐります。検知を調査することにより、アナリストは攻撃者の企みをリアルタイムにすばやく判断できます。

ターゲットの捕捉

攻撃者は潜在的に価値のある資産を特定します。RDSインスタンスです。攻撃者は続いて別個のEC2インスタンスに移り、セキュリティ・ポリシーをかいくぐります。検知を調査することにより、アナリストは攻撃者の企みをリアルタイムにすばやく判断できます。

Blue Team

ターゲットの捕捉

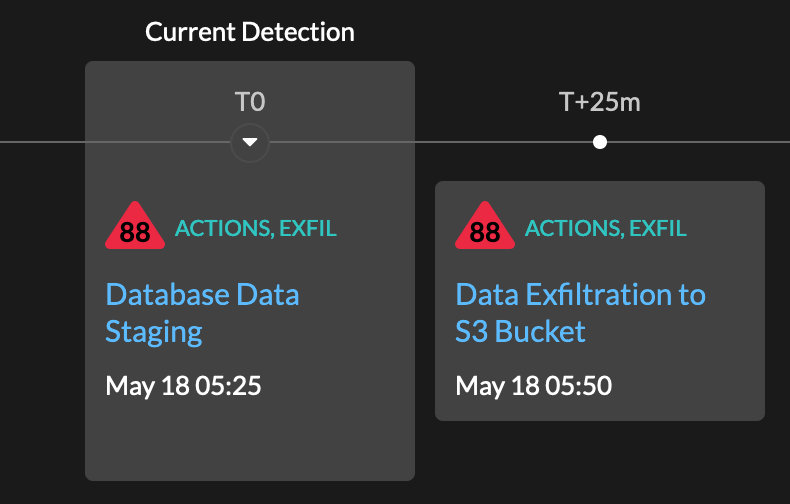

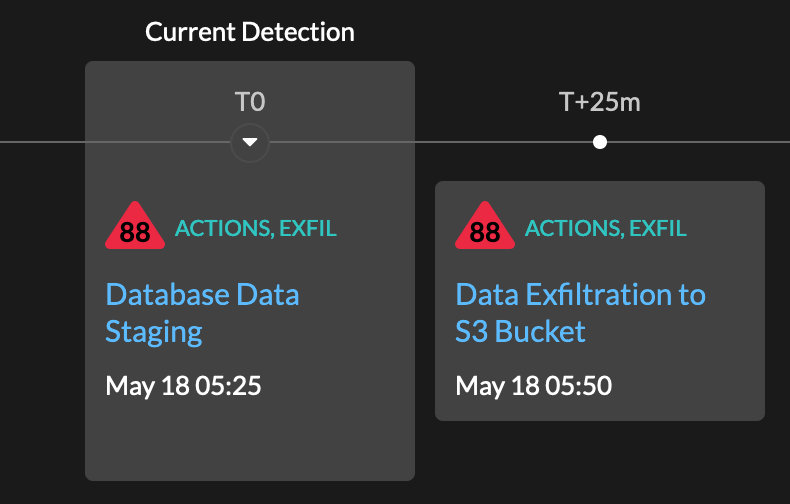

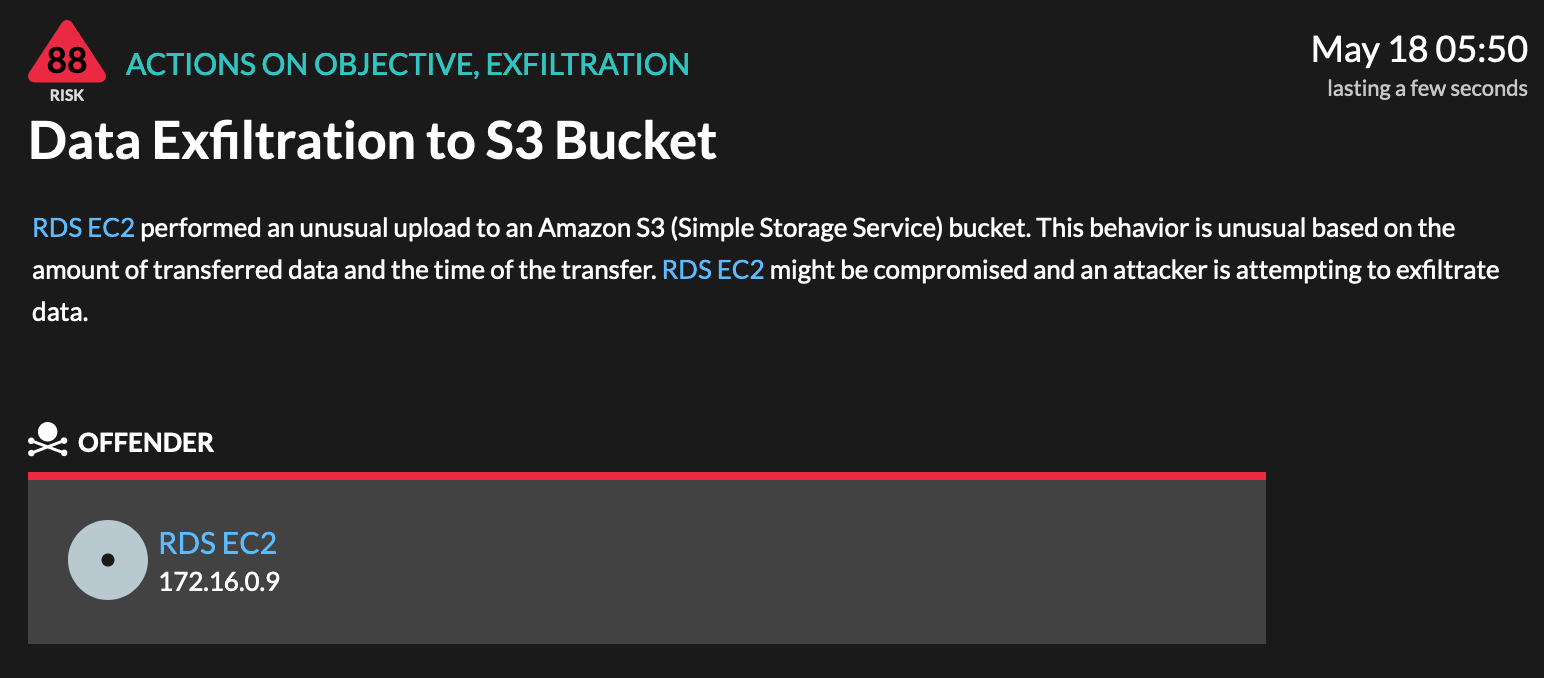

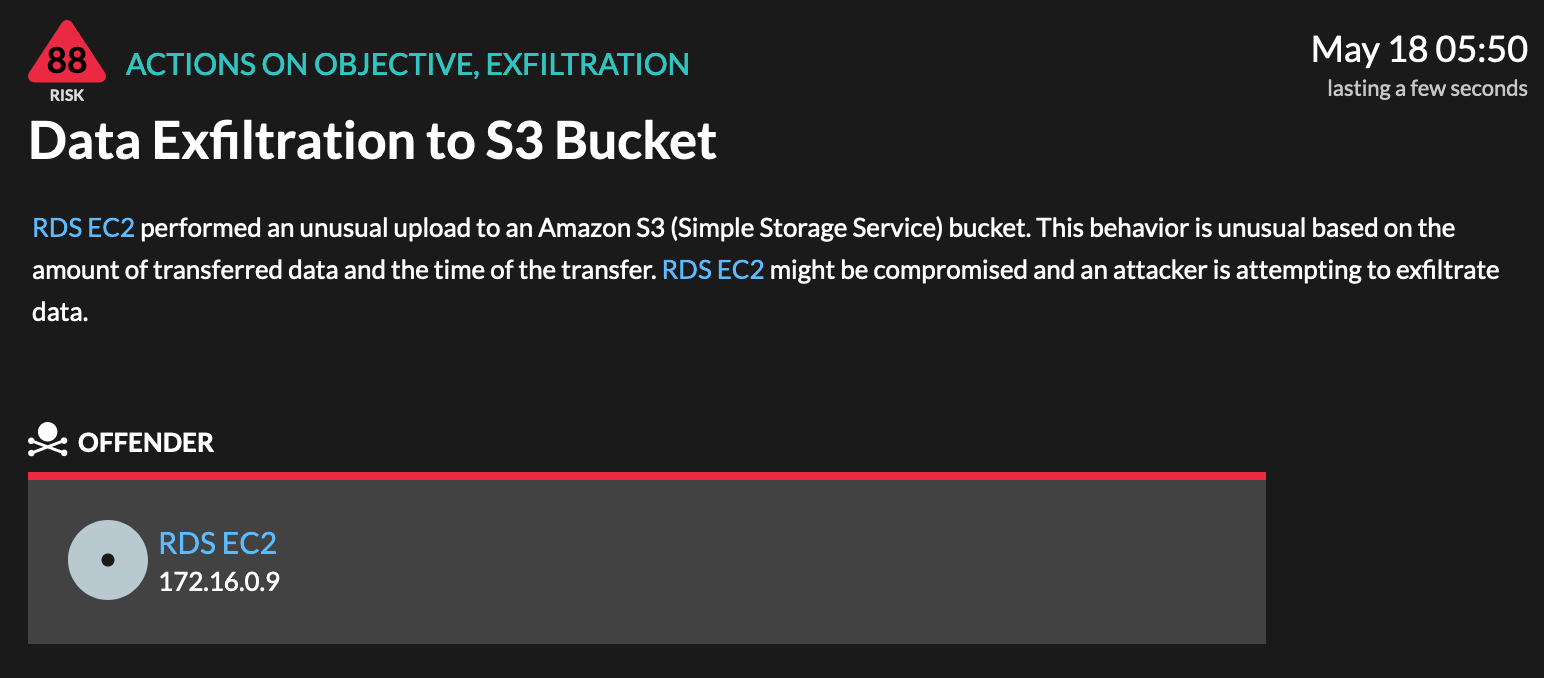

不吉な前兆です。データが攻撃者のS3バケットに移動されようとしています。[Data Exfiltration to S3 Bucket]の検知をクリックして、アナリストは攻撃に関する情報収集を続行できます。

タイムラインに戻る

不吉な前兆です。データが攻撃者のS3バケットに移動されようとしています。[Data Exfiltration to S3 Bucket]の検知をクリックして、アナリストは攻撃に関する情報収集を続行できます。

Blue Team

タイムラインに戻る

データは最終的に境界の外部にあるS3バケットに移動され、攻撃者はそのデータをじっくり調べることができます。

攻撃完了

データは最終的に境界の外部にあるS3バケットに移動され、攻撃者はそのデータをじっくり調べることができます。

Blue Team

攻撃完了

Reveal(x) 360について調べる

完全版のデモ

脅威をリアルタイムに検知して対応するうえでReveal(x) 360がどのように役立つかを紹介しました。弊社からメールでお送りしたリンクを使って、デスクトップまたはラップトップで完全版の製品デモをお試しください。または、一歩進んで、SaaSベースのNDRであるReveal(x) 360を15日間無料でお試しいただくこともできます。

はじめに

攻撃開始

攻撃者がアクセスを取得

ターゲットの捕捉

流出

クラウドの防御