NDRとXDRといった似たようなアルファベットの羅列を正確に理解しなければならないセキュリティチームは大変かもしれません。一見すると、NDRとXDRの違いがわからないのも無理はないでしょう。

しかし、NDRとXDRの間には顕著な違いがあり、どちらのアプローチを選択するかによってセキュリティ運用に大きな影響を与えます。この記事では、NDRとXDRの違いを明確にし、この2つの技術のどちらを選択するかを決定するためのより良い情報を提供します。

NDRとは何か、XDRとは何か?

NDRは、従来のSIEMやEDR製品の機能を補完し、それを超えるセキュリティソリューションの新しいカテゴリーとなります。

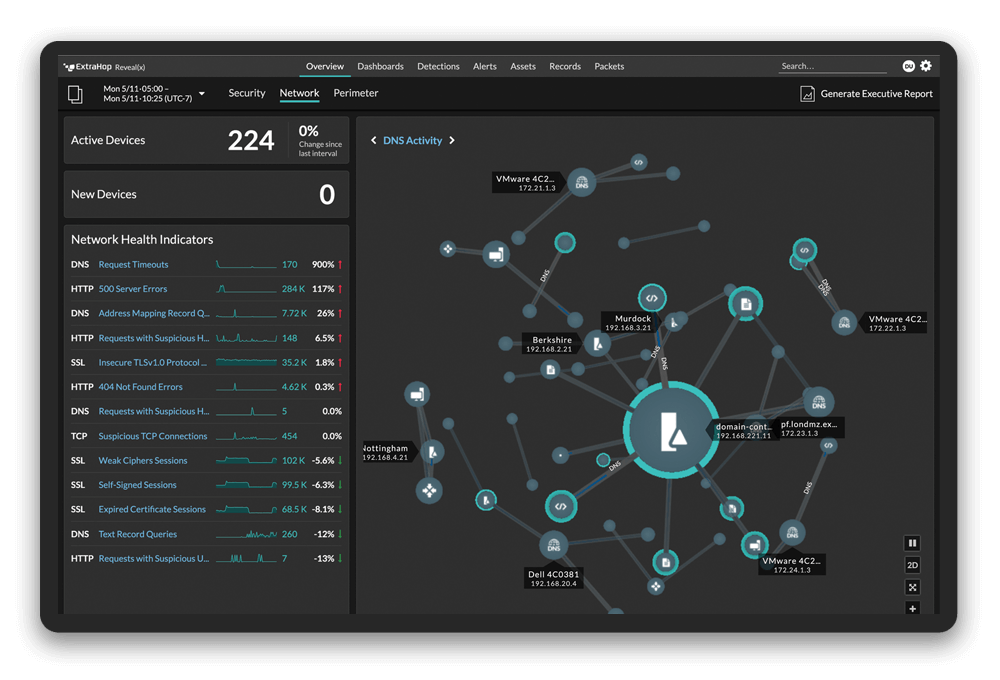

NDRソリューションは、レイヤ2からレイヤ7のネットワークデータをパッシブに取得して分析し、North-SouthおよびEast-Westのトラフィックを監視します。このカテゴリのソリューションは一般的に、クラウドスケールの機械学習と組み合わされた高度なふるまい分析を適用して、他の方法では可視化できない脅威を迅速に検知し、調査、対応を支援します。

広範な定義が可能なXDRをCiscoは次のように定義しています。

"XDR は、電子メール、エンドポイント、サーバ、クラウド・ワークロード、およびネットワーク全体のデータを収集して相関分析することによって、脅威に対するハイレベルな可視性とコンテキストを可能にします。このことによって、脅威を分析し、優先順位をつけて調査を実行し是正することで、データの損失やセキュリティ侵害を防ぐことができます。- シスコ

XDRのこの野心的な定義は、一般的な市場の文脈でXDRを理解するために非常に素晴らしいものです。

- 多くのベンダでは、XDRは2つ以上のベンダ固有のログソース、多くの場合、EDRとファイアウォールのログソースで構成されており、また追加のコンテキストとしてActive Directoryログを統合して構成されています。

- 場合によっては、これらのデータセットをベースに機械学習エンジンが構築され、異常値やユーザーのふるまい分析を提供するのに役立ちます。これは、結果的に、データ正規化に対する要件を必要とし、XDRから価値を得るためにかなりの作業量を追加することになります。

- EDR、ファイアウォール、およびその他のソースからのデータが類似した形式やスキーマになっていない場合は、分析の前に処理と正規化を行う必要があります。

- これらのログ・ソースが集約されると、XDRプラットフォームは、攻撃キャンペーンにアラートを関連付けることで、セキュリティインシデントを調査して対応するための単一インターフェイスを提供することで、セキュリティ・オペレーションを支援します。

このように、XDR は、カスタマイズされたプロダクト間のプレイブックとベンダー固有の機械学習エンジンを備えた、ベンダー固有のセキュリティオーケストレーション、自動化、およびレスポンスプラットフォームと考えることができます。

まだ混乱しているかもしれませんね?それでも私はあなたを責めることはしません。もう少し深く掘り下げてみましょう。

NDRとXDRの類似点と相違点とは?

NDRとXDRは、脅威を検知して対応できるようにするという同じ目標を共有しています。根本的な違いは、データソース、分析アプローチ、およびそれらの異なるデータソースから利点を得るために必要となる要件にあります。

それでは比較してみましょう。

| NDR | XDR | |

|---|---|---|

| データソース | ネットワークタップまたはトラフィックミラー(オンプレミス、仮想、ハイブリッド、またはパブリッククラウド) | ホストプロセスの挙動を分析するエンドポイントエージェント、ネットワークトラフィックを分析するNGFWアプライアンス、および他のデータソースの組み合わせ |

| 展開場所 | エージェントは必要ありません。クラウド、データセンター、リモートサイトにおいてパッシブに展開 | 各エンドポイントのエージェントとNGFWアプライアンス。可視性を高めるために内部と境界部の両方に展開 |

| 展開方法 | 展開の障壁が低い | 展開の障壁が高い |

| 性能面の懸念 | 性能への影響はない | East-Westトラフィックを監視する場合、性能面での制限が生じる |

| 基本的なアプローチ | ベスト・イン・クラス:機械学習を活用し、脅威インテリジェンス、EDR、SIEMとネイティブに統合されたL2-L7ネットワークデータをパッシブに監視し、ベンダーのロックインを回避 | シングルベンダー:XDRプラットフォームは一般的にベンダー固有のものであり、サードパーティの統合は脅威インテリジェンスのフィードなどのデータ強化に限定 |

多くのベンダーは、EDRやNGFWなどのコア製品の上にXDRソリューションを構築しています。これにより、インシデント調査スタッフは、North-Southのネットワーク・トラフィックとエンドポイントでのプロセスデータを迅速に相関させることが可能となり、可視性を向上させ、不正なNorth-Southトラフィックの発生源を迅速に特定することができます。エンドポイント、ネットワーク、およびログデータを相関させることは、セキュリティ運用にとって価値のあることですが、多くのXDR製品が採用しているアプローチには限界があり、残念ながらその利点を上回るものはありません。

ベンダー・ロックインの課題

XDR は、セキュリティ運用の取組みを改善したいと考えている組織にメリットを提供しますが、セキュリティアナリストが留意しなければならない大きな欠点もあります。今日のセキュリティ業界では、ベンダーは、EDRや次世代ファイアウォールなど、特定のセキュリティツールに特化していることが一般的です。

XDRが広範に及ぶメリットを提供するために、これらのベンダーは、自社の中核となる強みから外れるセキュリティ機能を追加で実装することがよくあります。その結果、重要な機能を欠いたツールキットになってしまうことが多いのです。

マルチベンダーのメリット

セキュリティツールのサイロ化は、CISOが直面する現実の問題です。セキュリティの観点では、リスクが高すぎるという理由で何かを犠牲にする余裕はありません。1つのツールで多くのことをカバーしようとすると、何かをうまく処理する能力を失ってしまうことがよくあります。

一見すると、XDR ツールは理にかなっているように見えるかもしれませんが、評価チームはもっと深く掘り下げる必要があります。実際には、ユースケースに合わせて最適化されたマルチベンダーのセキュリティツールを使用することで、それぞれの要件に応じたメリットを最大化することができます。劣悪なデータセットやツールを無料のアドオンとして受け入れることは魅力的ですが、多くの場合、予算の問題を生じることになります。

このシリーズの次の記事では、NDRとXDRについて、導入時の障壁とスループットの課題について考察し、これらの軸に沿って2つのアプローチを比較します。