昨年、私たちの経験を通じて、ゼロトラストへの関心や取り組みが高まっているのは当然であると考えています。COVID-19に伴い、在宅勤務への移行が急速に進み、未知のデバイスが突然ネットワークに接続されるようになったことで、フィッシングキャンペーンが増加し、ランサムウェアの攻撃が増加しました。また、SUNBURSTのようなサプライチェーン攻撃や最近のコロニアル・パイプラインを一時操業停止に追い込んだような高度なサイバー攻撃も出てきています。

このような危険で持続的な攻撃は、米国政府を含む多くの人々に警鐘を鳴らし、多くのセキュリティチームが環境を保護するためのより良い方法を模索しています。その答えの一つとして、ゼロトラスト・モデルが注目されています。

ゼロ・トラストは、一晩で実現できるものではなく、環境全体に広く適用するための戦略です。敷居が高いと思われるかもしれませんが、大丈夫です。使い方さえわかれば、ネットワークデータという強力なツールがあるからです。

ゼロトラストが注目される理由

Zero Trustの生みの親であるJohn Kindervag氏が説明するように、ユーザーやデバイスのネットワーク内での位置関係だけでは、信頼は判断できません。昨日まで信頼していたからといって、今日も信頼できるとは限らないのです。この事実は、従来の多層防御型のサイバーセキュリティフレームワークの有効性を崩壊させるものであり、幅広いカテゴリーに信頼を適用する静的なルールはもはや意味をなしません。特に、サードパーティ(請負業者、サードパーティ製ソフトウェア、さまざまなパートナー)への依存度が高まる中、より安全なアクセスを可能にする方法を考える必要があります。

ゼロトラストとは何か? ゼロトラスト・アプローチは、ユーザーがどこにいるかに関わらず、信頼を動的に決定します。アクセス権限は、ユーザーとデバイスのアイデンティティが認証された時点でのみ付与されるのではなく、継続的に検証されます。アプリケーションやリソースへの権限付与は、必要に応じて特定のトランザクションに対してのみ持続する、きめ細かいものとなっています。どの資産やネットワークセグメントも、暗黙のうちに信頼されることはありません。

ネットワークデータが有効な5つの理由

#1 可視性:場所を問わない可視化の実現

リモートワークへの移行に伴い、デバイスの数も増えています。管理されていないデバイス、IoTデバイス、そして不正なデバイスをどのように見分ければよいのでしょうか。高度なサイバー攻撃が活動を隠蔽し、従来の防御を掻い潜る場合、この問題はさらに困難になります。 多くのソリューションが提供されていても、クラウドの境界線を監視・保護することはさらに困難です。企業の成長に伴い、オンサイト環境、特にリモート環境におけるクラウドのワークロードが拡大し、すでに逼迫しているインフラにセキュリティのギャップが生じる可能性があります。エンドポイントでの脅威検出と対応を行うEDRのようなソリューションは必要かつ有効ですが、拡大するクラウド環境や複数の場所から接続するデバイスにはあまり適していません。

デバイスが特定のリソースにいつアクセスできるかという動的なルールを導入するには、すべてのデバイスとクラウドのワークロードを明確に把握する必要があります。ネットワークトラフィックは、これらのデバイスの識別とプロファイリングに役立ち、ゼロトラストアーキテクチャを実装するための基盤となります。あらゆるものがネットワークに接続されているため、ネットワークは真実の情報源となります。

#2 予防策の限界

予防の考え方から検知と対応の考え方への移行は、ゼロ・トラストの考え方と類似しています。機械学習を利用したソリューションは、いわゆる信頼されたユーザーアカウントが行っているかどうかに関わらず、怪しい行動を検出します。MITRE ATT&CKフレームワークに代表される多くの攻撃(コマンド&コントロール、横移動、データ流出など)においても、予防ツールを回避してきた高度な攻撃を阻止することができます。

セキュリティ情報・イベント管理(SIEM)システムのように、データを追跡・記録するために設計された一般的なツールは、悪意のある行動を検出することができますが、ブラインドスポットも存在し、さらに重要なことに、SUNBURST攻撃のように無効化したり回避したりすることができます。

ネットワークベースのソリューションは、隠密に監視する役割を果たすことができます。侵入者に感づかれたり、無効にされたりすることはなく、侵入者が有効な認証情報を使用していても、また一見無害に見えるプロトコルやログの取りにくいプロトコルを使用していても、その行動を継続的に監視します。

#3チーム間の摩擦を軽減しサイロ化を解消

NetOps、SecOps、IT Opsの各チームがサイロ化されていると、不必要な摩擦や障壁が生じることがあります。ゼロ・トラストでは、チーム間で一貫した戦略と情報の共有が必要です。

これらサイロ化されたチームは、ネットワークデータの利用という共通の絆で結ばれていることを忘れています。ネットワークデータを基盤にしてセキュリティ戦略を構築すれば、チームを超えた協調的な取り組みが可能になり、クラウド・ワークロードからデータセンター、リモートサイト、IoTへの展開まで、ハイブリッド環境全体での取り組みが可能になります。

合理的なコラボレーションと真実の情報源があれば、ゼロトラストを導入する際の様々な障害を回避することができます。

#4 クラウド環境へのゼロトラスト

ゼロトラストは、クラウドではどのように機能するのでしょうか?ネットワークデータを使用している場合、答えは「他の場所と同じ」です。

これは単純化しすぎた答えですが、重要なのは、優れたネットワーク・セキュリティ・ソリューションは、クラウド環境にも適しているということです。すべてのワークロードにエージェントを配置することなく、包括的な可視化を実現し、高度な攻撃を検知する振る舞いベースの検知機能を備え、さらにチーム間のコラボレーションの向上を実現します。

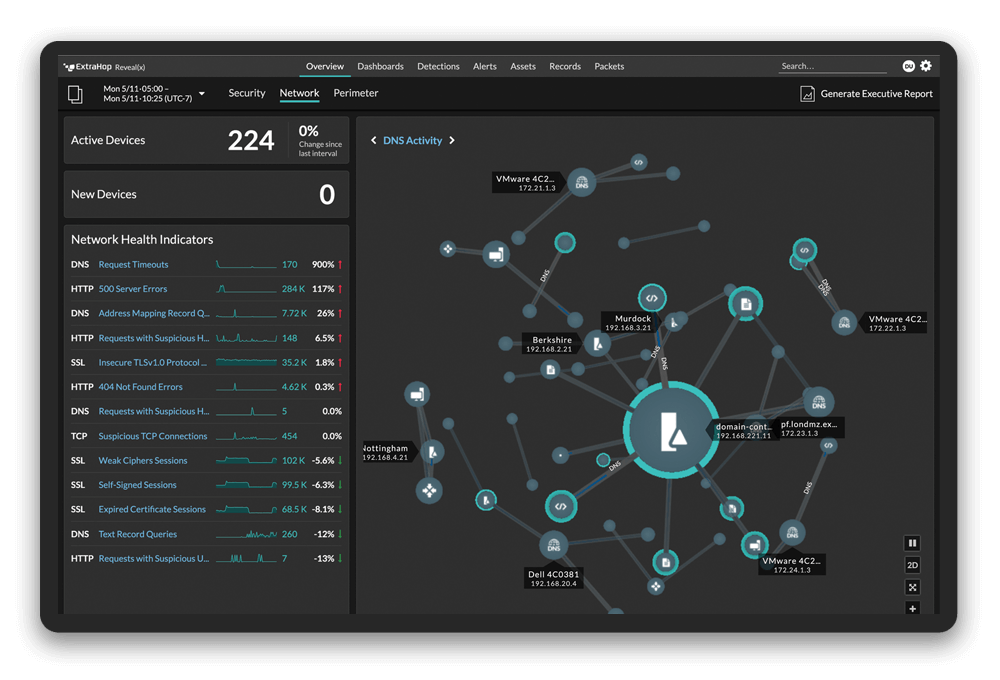

#5 Reveal(x)が支援するゼロトラスト

ネットワークデータは、すべてを見渡せる素晴らしいものであると同時に、情報の宝庫でもあります。ネットワークの脅威検知・対応(NDR)ソリューションは、機械学習を用いてデータを実用的なインサイトに変換します。Reveal(x)は、合理化されたワークフローと便利な視覚化ツールによって、そのインサイトに基づいた迅速な対応の支援を行います。

下記によってゼロトラスト・アーキテクチャーの計画、導入、運用、セキュリティ確保を支援します:

- ネットワーク上のすべての情報を把握し、ゼロトラスト・ポリシーを導入

- ゼロトラストが守られていない箇所を特定

- 誰がやっているかに関わらず、悪意のある行動を検知

Reveal(x)のネットワークの可視化・脅威検知をオンラインデモで体感ください。