Ponemon Instituteによる2021 Global Encryption Trends Studyによると、50%の組織が自社の環境全体に一貫して暗号化の計画を適用しています。この割合は、2010年の25%、2015年の約40%から増加しています。暗号化によって得られる防御レイヤは、改ざんと盗聴の防止手段としてますます重要になっています。しかし、その一方で、暗号化された攻撃が260%増加しているというZscalerの報告が裏付けるように、増大している脅威もあります。

セキュリティ・ベンダ各社は、可視性を回復するために、こうしたトラフィック・フローに対する可視性の回復と暗号化トラフィックに潜むマルウェアなどの脅威の検知を目的とした復号アプライアンスと検査技法を導入しています。トラフィックの可視性を回復するために広く使用されている手法として、次の2種類があります。

- プロキシによってSSL/TLSセッションを終端して、さまざまな侵入の痕跡(IoC)がないか平文のトラフィックを検査し、そのトラフィックを再暗号化して該当の宛先に送信します。この手法は、中間者技法(MITM)としても知られています。

- 統計モデリングのアルゴリズムによって、暗号化されたコマンド&コントロール・トラフィック、既知のマルウェア、インタラクティブなシェル・セッションなどを検知します。このような暗号化トラフィック分析(ETA)エンジンにより、送信元と宛先の検査から、パケット・サイズ、JA3ハッシュ、TCPセッションでのエントロピの検査にまで至るすべての検査を通じて攻撃を特定し、潜在的なセキュリティ侵害についてセキュリティ運用(SecOps)担当者に警告します。

この2つの手法のどちらにも、ネットワーク脅威検知の概念に可視性と確実性を実現する利点と目的がありますが、一方でどちらのソリューションも、SSL/TLSが登場する前にSecOpsで得られていた可視性を回復するには至っていないのが現実です。

既存のSSL/TLS復号ソリューションが抱える問題

どのセキュリティ・ソリューションにもトレードオフが付き物であり、ネットワーク・トラフィックの検査と復号も例外ではありません。トラフィックの検査とセキュリティの可視性の観点からすると、このようなトレードオフは次の2つの主要なカテゴリに分類できます。

- 実装のコスト

- 可視性の限界

エンドポイントのユーザが暗号化と復号の計算コストを気にすることはほとんどありませんが、大量のトラフィックを対象としてこのような演算を大規模に実行すると、膨大な計算負荷が発生します。実際、NSS Labsの調査によると、SSL/TLS復号を有効にするだけで次世代ファイアウォール(NGFW)のパフォーマンスが80%も低下し、1秒当たりのトランザクション数が92%も減少することがわかっています。したがって、NGFWアプライアンスでの復号を有効にしようとする組織は、そのアプライアンスの能力向上に多額の出費を余儀なくされます。NGFW、侵入検知システム(IDS)、およびプロキシ・システムは、ゲートウェイ・デバイスまたは固有のサブネット境界を横断するトラフィックを監視するように設計され、デプロイされることが普通です。このようなテクノロジをデプロイしてネットワーク内部のトラフィックを監視するには、増設アプライアンスの購入が必要であり、所有コストの上昇を招きます。

トラフィックの復号によってさまざまなセキュリティ・レイヤでトラフィックを検査できますが、多くの場合、このようなソリューションでは、ネットワークにおけるそのアーキテクチャ的位置付けに起因して、大量のトラフィックが認識できない状態に置かれます。結局、これらのソリューションでは、アプライアンスを通過しないトラフィックを検査できないことになります。したがって、SecOpsチームは、組織を横方向に移動する巧妙な攻撃者を特定するうえで要点となるEast-Westトラフィック(平文と暗号化の両方)の大部分を認識できないままとなります。

NGFW、IDS、プロキシのアプライアンスに共通する欠点は、そこから得られるログ・データに正確さが不足していることです。現世代のソリューションでは前世代よりもはるかに優れたログ・データが得られますが、そうであっても、このようなソリューションで得られるデータは一般に正確さに欠けます。したがって、複数のトラフィック・フローにわたって攻撃パターンを特定し、それらの相関性を把握することは容易ではありません。多くの場合、復号が有効になっていても、攻撃キャンペーンの相関を確認するうえで必要なコンテキストを識別できません。その結果、アナリストの時間は、調査の実施、多数のツールの使用、攻撃範囲の特定と適切な対応措置の確実な実施に費やされます。

ExtraHopのソリューション

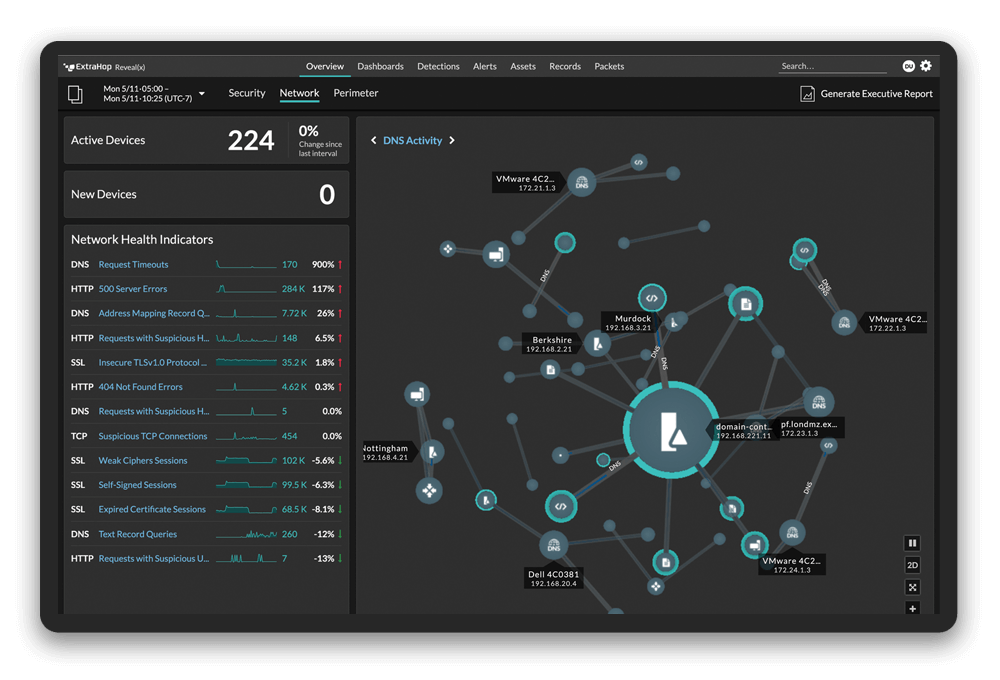

ExtraHopは、そのネイティブなデプロイ・アーキテクチャを有効活用して、これまでの復号手法の欠点を回避するReveal(x)復号機能を設計しました。Reveal(x)はアウトオブバンドで復号を実行でき、他のソリューションの欠点であるスループット、遅延、トランザクションの問題を巧みに回避しています。さらに、多くの場合、Reveal(x)はEast-Westトラフィックの監視を目的としてデプロイされます。したがって、巧妙な攻撃者であっても、ネイティブで暗号化されたプロトコルに自身の行動を隠蔽する環境寄生型技法を使用して潜伏することができません。復号に加え、Microsoft Active Directoryのプロトコル(Kerberos、LDAP、MSRPCなど)の解析によって、このEast-Westの可視性がさらに強化され、早期の攻撃検知に必要なすべてのデータをReveal(x)の脅威検知AIが確実に取得できます。さらに、迅速な応答に必要とされる適切なコンテキストも得られます。

Reveal(x)では、業界でも最高精度のネットワーク・トランザクション・レコード・データが得られるので、脅威のコンテキストを把握できます。90日間の履歴保持期間と継続的なパケット・キャプチャにデータの正確さが結び付くことにより、検知のコンテキストと履歴情報をすべて理解するうえで必要な基盤が得られ、早期段階で攻撃を停止状態に導くことができます。防御担当者は、成果を上げる方法を理解し、正確な進捗を把握できます。

Reveal(x)を使用すれば、暗号化が登場する前のセキュリティで得られていた可視性水準を回復できると同時に、IDSやネットワーク・パフォーマンス監視(NPM)といった旧来の各種システムを置き換えることができます。これにより、高コストなセキュリティ・ポートフォリオを簡潔にして、合理的なワークフローをアナリストに実現できます。

復号による優位性の回復

あらゆる場面に暗号化テクノロジが普及しています。暗号化の明らかな効果は、平文プロトコルの潜在的な欠点を補って余りあります。ネットワーク・トラフィックの暗号化が普及するに伴い、サイバー攻撃と巧妙な攻撃者によって増大するリスクへの対応を目指すセキュリティ組織は、不正行為の隠蔽のために暗号化を利用する脅威を特定し、それに対処できる必要があります。Reveal(x)は、可視性の維持に必要な復号機能、攻撃の特定に必要な高精度のデータとAIベースの脅威検知、迅速な対応に必要な統合機能を提供します。