残念ながら、医療機関は何年にもわたってランサムウェアの標的となっています。実際、SANSの調査によると、医療機関は他のどの業界よりも多くの侵害を受けています。その理由としていくつかが考えられます。まず、医療機関に金銭を支払わせるのが容易だという単純な事実です。間違いなく医療は必需品です。したがって、すべてのシステムがオフラインになるくらいであれば、ほとんどの組織は(攻撃者に金銭を与えてでも)データを取り戻すためにあらゆる手段を講じます。

また、医療機関にはコネクテッド・デバイスが多数あります。こうしたデバイスとして、医療用ソフトウェアをインストールしたPCやIoTデバイスがあります。社内のITスタッフが管理する機器もあれば、サードパーティが管理する専用のコネクテッド・デバイスもあるかもしれません。すべてのデバイスの所在を確認し、パッチを適用して監視することは、きわめて大変な作業であり、攻撃者はそれを知っています。

### 医療セキュリティの強化

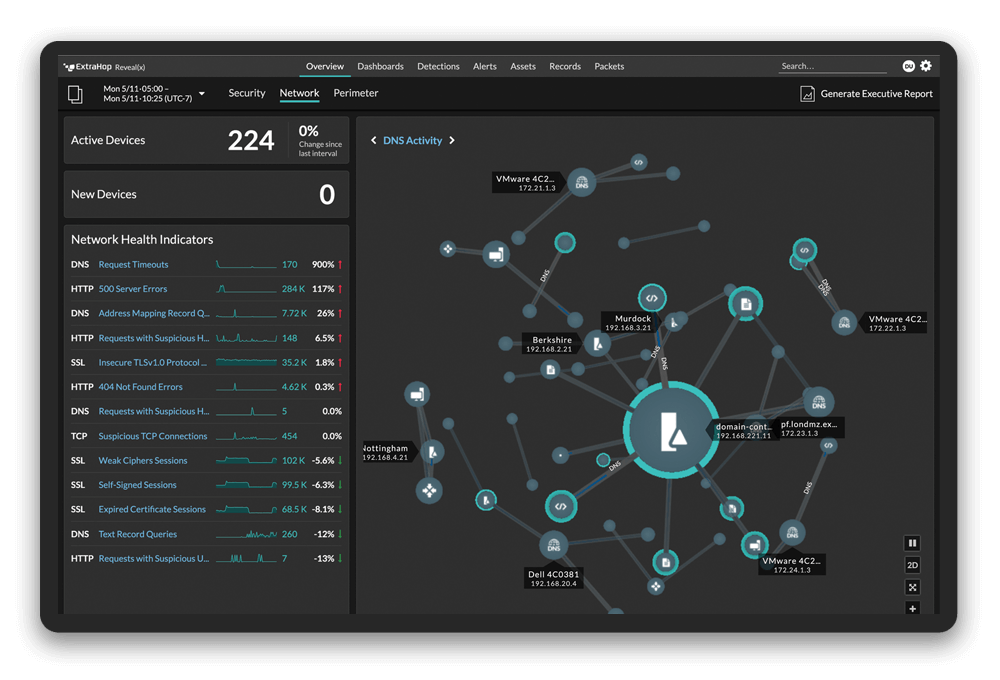

こうした業界の傾向を積極的に拒絶する医療機関とのトレーニングを実施しました。この医療機関は最近、ExtraHop Reveal(x)を導入しています。

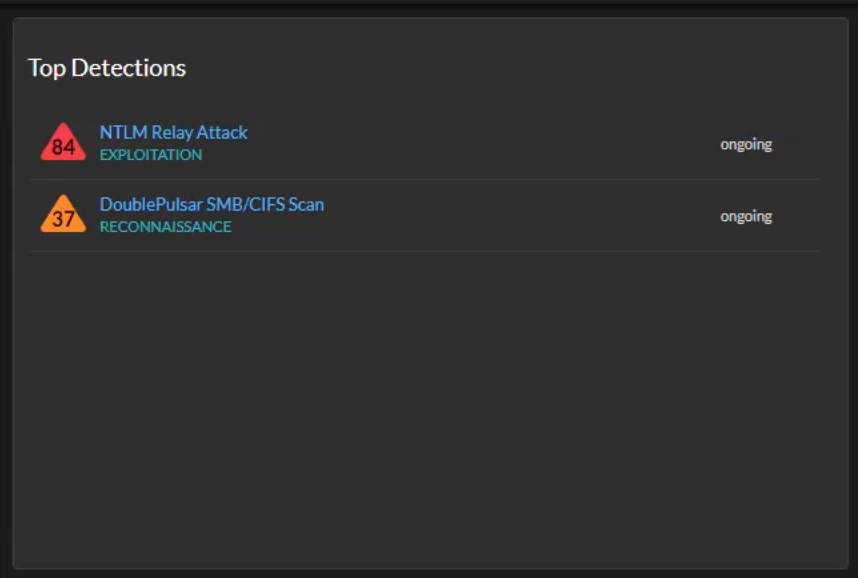

まずは概要から説明します。このトレーニングの最後の1時間に、2件のセキュリティ検知がありました。1件目の検知はDoublePulsarです。

DoublePulsarの簡単な製品背景:これは2017年にハッカー集団によって流出した悪意のあるバックドア・インプラントであり、約200,000台のWindowsマシンが影響を受けました。英国とスコットランドの国民保健サービス(NHS)を稼働停止寸前にまで追い込んだ、悪名高い[ランサムウェアWannaCryによる攻撃](/company/blog/2020/ransomware-explanation-and-prevention/#6)で使用されました(この攻撃で犠牲となった標的は他にも多数存在します)。救急車が迂回させられ、患者の受け入れが拒否されました。実に有害なバックドアでした。

DoublePulsarの動作の仕組み:

- Ping:標的を探す

- Kill:プログラムを終了させる

- Execute:コードを埋め込み、標的を乗っ取る

EternalBlue:これもバックドアであり、同様に有害です。WannaCryの攻撃で使用される点も同じです。

ここで検知の話題に戻ります。

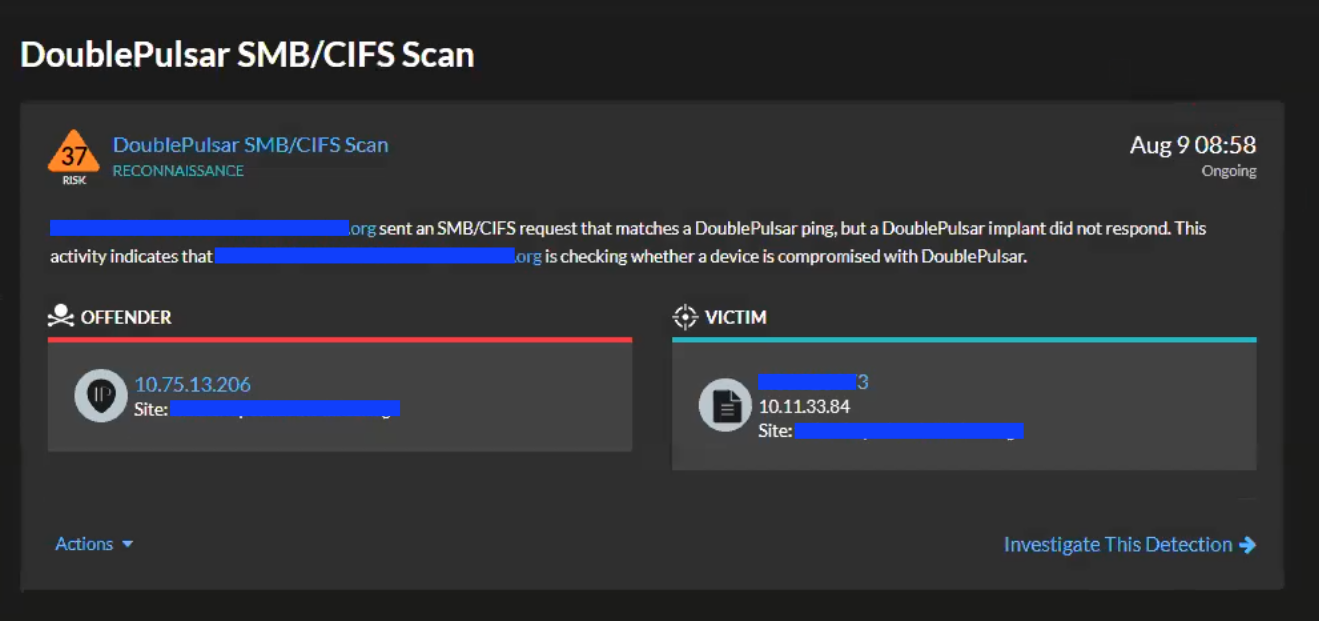

加害側は、1つの施設にある医療機器(医療ソフトウェアを実行するPC)であり、別の施設にあるWindows 10ワークステーションのDoublePulsar SMB/CIFSスキャンを実行しています。

多数の危険信号

第1の危険信号:施設を横断するトラフィックが発生しないことが必要です。別の施設にあるWindows 10ワークステーションに医療機器が直接アクセスできないようにすることも必要です。これをネットワーク・チームの要対処項目として指定します。

第2の危険信号:加害側の医療機器は過去に感染したことがあります。特に、このデバイスはサードパーティのベンダが管理しているデバイスです。このデバイスを管理しているベンダは、完璧に感染を除去しようとしました。経験的に、こうした作業は気の進まないものであり、能力的にも対処が難しいものです。実際にすべての感染を把握することなど到底できません。確実に感染を除去する唯一の方法は、PCのデータを消去し、クリーンな状態からイメージを再作成することです。

このデバイスは、感染の発覚以降はネットワークの封じ込めによって隔離されていましたが、隔離は約1週間前に解除されました。しかし、クリーンアップは完全ではなかったようです。

この時点で、加害側のデバイスが依然として感染状態にあることは疑いようがありません。私たち全員が「ベンダは何をしたのか」といぶかりました。これを、ベンダを管理するチームのもう1つの要対処項目として設定します。

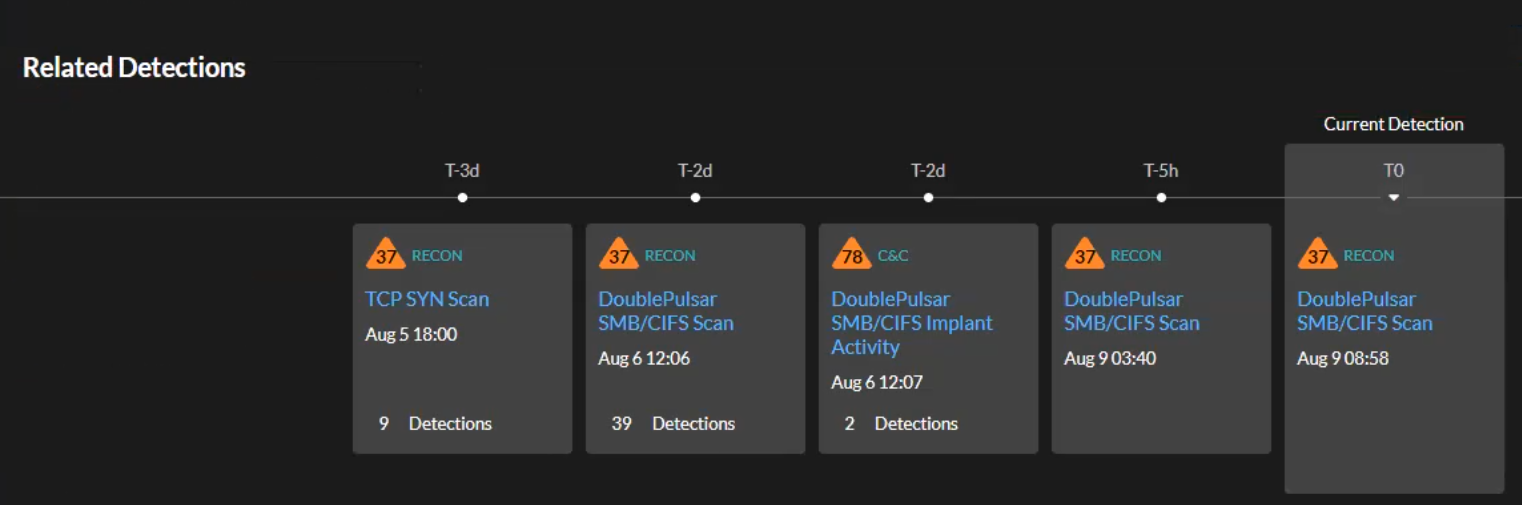

加害側の医療機器の検知フィルタを「加害側」として調節し、最後の3日間で54件の検知を確認できました。これには、TCP SYNスキャン、DoublePulsarスキャン、DoublePulsarインプラント、EternalBlueなどがあります。言い換えると、偵察、偵察、攻撃、攻撃です。

授業が完全に停止します。

学生1:「大丈夫です。学生#2、携帯に連絡します。このワークステーションは感染しています。このマシンはオフラインにする必要があります」

顧客による調査の間は授業を中断しましょう。後は、加害側の医療機器に悪魔の鉄槌が下るのを望むばかりです。

映画『エイリアン2』(1986年)のセリフをもじって言うと、Ripleyが正しかったのです。「軌道上から核攻撃しましょう。そうするしかありません」