8月17日火曜日、Mandiant、CISA(米国サイバーセキュリティ・インフラストラクチャ・セキュリティ庁)、ThroughTekによる共同発表により、重大な脆弱性(CVE-2021-28372)によって攻撃者が数百万台のIoTカメラにアクセスできる可能性があることが明らかになりました。この脆弱性により、ライブ映像の盗み見や録画の可能性があるほか、資格情報が漏洩して別の攻撃に利用される恐れもあります。

この脆弱性は、ThroughTek Kalay SDK(ソフトウェア開発キット)で構築されたKalayプロトコルを使用するデバイスに影響します。きわめて多くのデバイス製造元がこのSDKを使用して録画デバイスを提供しており、その数は合計8,300万台に上ると推定されます。この録画デバイスには、企業向けのセキュリティ・カメラからスマート・ベビー・モニタまで幅広い種類があります。

ThroughTek SDKで構築され、Kalayプロトコルを使用する製品は、不正なアクセス制御に対して脆弱です。つまり、攻撃者がKalayネットワーク上でデバイスを特定して登録できる可能性があります。これにより、リアルタイムの音声とビデオ映像などの機密情報へのアクセス権がそのデバイスに付与されます。また、リモート・コードの実行が可能になり、組織のネットワークへのフル・アクセスが本来的にデバイスに付与されます。

影響と軽減

ThroughTekは、この脆弱性に対応するパッチを公開しています。Kalayプロトコルを使用するIoT製造元は、直ちに最新のバージョンにアップグレードする必要があります。ソフトウェア・アップデートが公開され、影響を受けるすべてのデバイスにそのアップデートをインストールするまで、信頼できないネットワーク上にあるThroughTekデバイスをエンド・ユーザが利用しないようにする必要があります。

ThroughTek SDKを使用しているベンダは、ThroughTek SDK v3.1.10以上への更新などの軽減策を実施するとともに、Kalayの2つの機能を有効にする必要があります。その1つは、伝送中のデータを保護するDatagram Transport Layer Securityで、もう1つは、クライアント接続の際に付加的な認証レイヤを追加するAuthKeyです。CISAは、影響を受ける可能性のあるデバイスをファイアウォールの内側に隔離し、ビジネス・ネットワークから分離することによって、ネットワークへのデバイスの公開を最小限に抑えることも推奨しています。

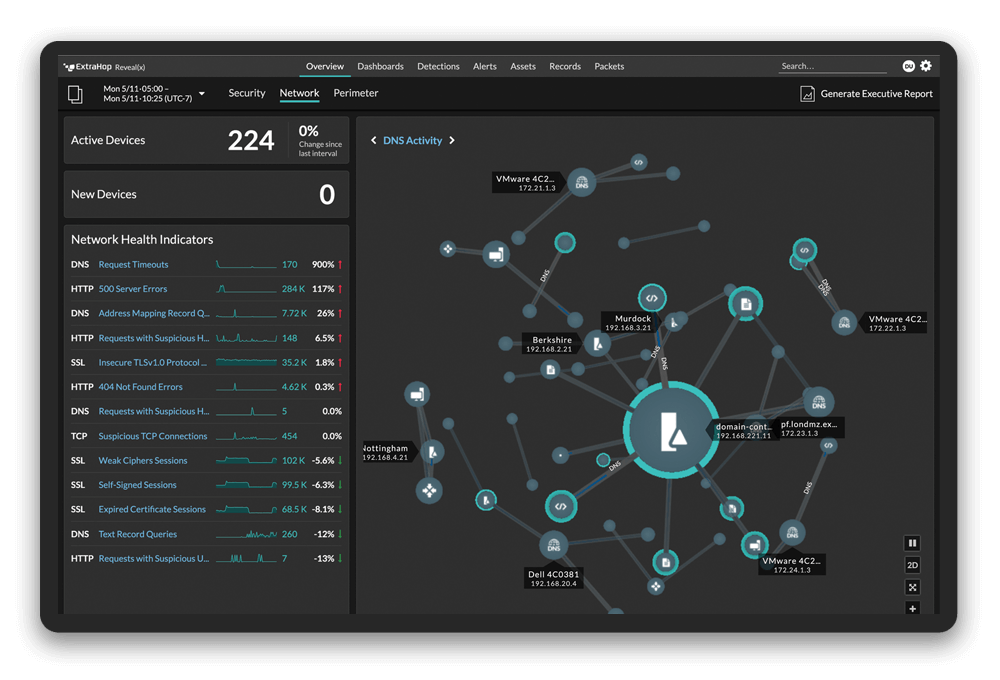

ThroughTek Kalayのサービスを利用しているデバイスの特定が困難なことも考えられます。多くのOEMは、このサービスを顧客に公表せずに使用しています。対象となるKalayプロトコルを使用しているデバイスに対応するために、ExtraHopはReveal(x)にデバイス特定機能を追加しています。デバイスが影響を受ける対象であるか確認し、ソフトウェアを定期的に更新するほか、侵害後のアクティビティがないか、影響を受ける組織が警戒を続けることもお勧めします。

{{< caption class="size-full" alt="ThroughTek Kalayソフトウェア検知" src="https://assets.extrahop.com/images/screenshots/throughtek-cam.png" caption="影響を受けるデバイスは、「ThroughTek Kalay」で特定できるソフトウェアを搭載。"" >}}

{{\< caption class="size-full" alt="Reveal(x)の、ThroughTek Kalayによるデバイス・グループ機能" src="https://assets.extrahop.com/images/screenshots/throughtek-device.png" caption="Reveal(x)では、ユーザがデバイス・グループを作成してすべてのデバイスを検出可能。"\>}} ExtraHopは、この問題に関する脅威の説明を公開する準備を進めています。これによって、このサービスを利用しているすべてのデバイスを必然的に特定できます。IoT保護の課題

影響を受けるThroughTek SDKおよびKalayプロトコルは多くのIoT製造元で使用されています。したがって、医療のようにコンプライアンスを重視する業界をはじめとして、影響を受けるデバイスが幅広い環境で見つかることが考えられます。この脆弱性によって、サプライチェーンで増加しつつあるセキュリティの課題が明らかになっています。多くの場合、ソフトウェア・サプライヤ、デバイス製造元、エンド・ユーザの速やかな行動によるパッチの公開と必要なソフトウェア・アップデートの適用が望まれます。前述のとおり、該当のサービスの使用を製造元が公表していないことがあるので、そのようなサービスを利用しているデバイスの特定は往々にして困難です。ExtraHopによる調査では、その顧客の約1%がThroughTek Kalayサービスを利用するデバイスを保有しています。

IoTのサプライチェーンにおけるセキュリティの課題の複雑さを最も明確に示す例は、おそらく2020年6月に脅威調査チームJSOFが発表したRipple20の脆弱性です。Ripple20の脆弱性はTrekのネットワーキング・スタックで見つかっています。このスタックは、プリンタやVoIPデバイスにはじまり、特殊な医療機器にまで至るあらゆる製品に20年以上もの間使用されています。こうしたデバイスは幅広く普及しているため、その影響は多岐にわたり、推定で35%の環境が影響を受けます。ベンダを特定し、影響を受けるエンド・ユーザに通知する作業がきわめて複雑であることがわかります。

エンタープライズIoTセキュリティの課題には、増え続けるコネクテッド・デバイスの追跡と保護に企業が苦慮しているという事実が加わります。ExtraHopのデータによると、組織全体として在宅勤務モデルに切り替えた後、接続されたIP電話の数の減少率はわずか7.5%、プリンタ接続の減少率はわずか0.53%でした。これらのVoIPデバイスのほぼ25%がCisco IP phoneですが、Cisco IP phoneには重大な脆弱性(CVE-2020-3161)があります。また、プリンタがハッカーの標的であることはよく知られています。このような事実を考慮すると、上記の減少率は懸念材料です。

主要な課題は、[デバイス・インベントリ](/company/blog/2020/get-a-complete-inventory-of-networked-devices/)を作成して維持するチームの力量です。IoTにパッチを適用して保護するには、まず該当のIoTが手元にあるかどうかを知る必要があります。さらに、多くの場合、セキュリティ・チームは、アップデートのインストールを個々の従業員に頼らなければならない状況にあります。ほとんどではないにしても多くの従業員には、アップデートのインストールに必要な技術的スキルが不足しています。これにより、重要なアップデートが適切な時点で適切に適用されず、ネットワーク・リソースが脅威にさらされ続ける結果になることが考えられます。

使用していないデバイスをネットワークから切断することは、企業がアタック・サーフェスを削減するうえできわめて重要な手段です。しかし、適切なネットワーク・セグメンテーションとゼロトラストのセキュリティ・ポリシーを実装し、IoTの可視性と侵害後の脅威検知を実現するセキュリティ・ツールを導入することで、組織は自ら保護を強化できます。