SUNBURST攻撃は、どのようにして何か月も検知を回避できたのでしょうか。当然ながら、その答えは複雑です。攻撃者はさまざまな手の込んだ技法を駆使して防御を回避し、自らの動きを隠蔽しました。

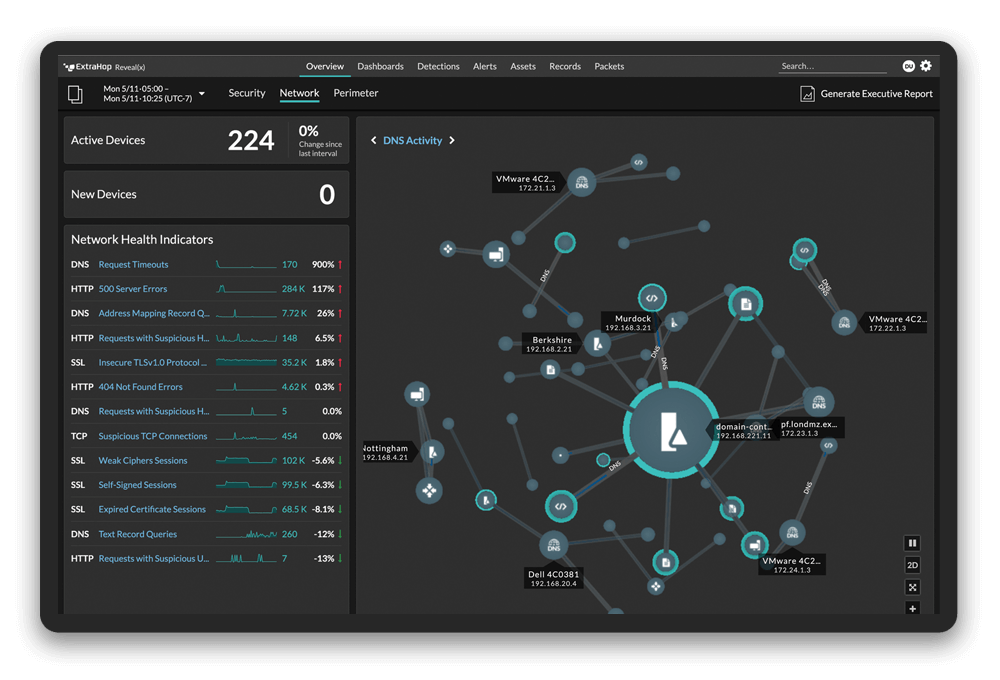

新しいセキュリティ・レポートでは、ExtraHop、および長年にわたりセキュリティ・アナリストとして活動してきたDeb Radcliff氏が、SUNBURST攻撃で検知の回避に使用される1つの重要な技法、すなわち既知の脆弱性とエンタープライズ・ドメイン・ネーム・システム(DNS)を使用したコマンド&コントロール・トラフィックの隠蔽について詳しく説明します。

### DNSが使用される理由

DNSは一般的な攻撃ベクトルの1つであり、その理由は2つあります。1つは、誰もがDNSを使用しているからです。DNSはインターネットの機能を使用するのに欠かせません。もう1つは、ノイズが多いことです。大量のDNSクエリが実行されると、監視が極めて困難になります。多忙な店舗での万引き行為のようなものです。つまり、多くの行為に紛れて、疑わしい行為を捕らえることが難しくなるのです。

VeriSignによると、2020年にDNSルート・サーバが処理したクエリの件数は、1日あたり平均840億件でした。企業の場合、一般にこの数字は数百万となり、DNSトラフィックをログに記録するのはほぼ不可能です。必要と思われる一般的な対策はDNSのログ記録を無効にすることですが、それによって攻撃者が悪用する盲点が放置されてきました。

### SUNBURSTがDNSを使用する仕組み

*「デバイスが感染するとすぐにSUNBURSTのDNS戦術が開始されました。最初は外部のC2サーバに慎重にアクセスしようとしました。SUNBURSTバックドアは、ほとんど用いられないような攻撃手法により、ドメイン生成アルゴリズム(DGA)を使用してC2トラフィックをDNS内に隠蔽します。Symantecの1月のブログによると、DGAのこの破壊的な活動によって、攻撃者は感染した各コンピュータがC2サーバに情報を送信するのを確認できるようになったとのことです」 *

-Deb Radcliff氏

SUNBURST攻撃は、表面上は正当に見えるドメインからの正当なトラフィックを模倣しました。こうしたドメインのほとんどが2次プロバイダでホストされていたものです。これによって、SUNBURSTマルウェアは標的となる組織を侵害し、その組織に潜むことが可能になりました。そして、DNSを使用して内部から呼び出しを行ったのです。

このマルウェアは、DGAを使用して、攻撃者が返す価値のあるシステムを選べるように、感染したシステムに対する固有のIDを作成しました。

{{< lightbox image="https://assets.extrahop.com/images/blogart/sunburst-dns-redirects.png" alt="SUNBURST DNSリダイレクト" caption="DNSリダイレクトがどのように確立されたのかを示すビジュアル・マップ" >}}