スマッシュ・アンド・グラブ(ガラス窓を破ってひったくる)的なサイバー攻撃の時代は終わりました。その代わりに、大々的に報じられたAcer、JBS Foods、Colonial Pipelineなどに関連するニュースの見出しを見ると、次のことは明らかです。私たちは新しい、より高度な 現代のランサムウェア戦術の時代に突入したのです。

ランサムウェアの犯罪グループはプレイブックを拡張して、高度なEast-Westの移動を導入し、被害を拡大し、業務を停止させることで、身代金支払いの公算を高めてきました。現代のランサムウェアは、ITインフラストラクチャを悪用して潜伏しながら移動し、わなを作動させるまで比較的長期間滞在します。そのため、セキュリティおよびITチームは大規模なインシデントを防止する上で不利な状況に置かれることになります。

ランサムウェアの三幕構成のプレイブックの進化

私たちは既にランサムウェアのしくみを理解していると考えるかもしれません。しかし、ランサムウェア犯罪者は、そのプレイブックに新しい幕を追加しています。彼らは高度な「上陸後にピボット」する戦術を使用して爆発半径を拡大し、大規模なデータ漏洩や風評被害を受けることなく業務を再開することを求める企業から、高額の支払いを確実に受けられるようにしています。現代のランサムウェアは、三幕構成のプレイブックで実行されます。初期の侵入、中盤戦、終盤戦です。それぞれの幕で、固有の専門知識とツールが使用されます。

「中盤戦はキル・チェーンにおける侵害後のステージで構成されます。攻撃者はITインフラストラクチャを介して移動し、標的を列挙し、権限を昇格し、サーバと通信し、資産およびネットワーク・データ・ストアを侵害して、支払いを余儀なくさせます。」

初期の侵入では、攻撃者はフィッシング・メールなどこれまでに効果があることが実証されている幅広い技法を使用して、足がかりを得ます。中盤戦は侵害後のステージで、攻撃者はインフラストラクチャを介して移動し、恐喝のわなを作動させる前に資産を集め、データを侵害します。終盤戦は、侵害が成功した後の段階で、その時はもう手遅れです。実害が発生しています。

これまで一般に受け入れられている知識では、アクセス管理やバックアップ戦略が解決策でした。しかしこれらがサービスとしてのランサムウェア(RaaS)業界の勢いを弱めることはありませんでした。残念ながら、初期侵入防止は100%の有効性があることを前提にしています。さらに、犯罪者は機密情報を単に暗号化するだけでなく、流出させ、悪用するため、バックアップの出番が訪れてしまうと、恐喝の要求にどのように対応するかに関係なく、実害を取り消すことはできません。深刻なビジネス上の損害は、ランサムウェアのキャンペーンの期間に比例します。図に示すように、特に中盤戦の長さと関係します。ネットワーク内部を見ると、侵入者が恐喝のわなを仕掛ける前に阻止できるのは、侵害後の中盤戦であることがわかります。

第1幕: 初期侵入 - 足場

初期侵入は、攻撃者がインフラストラクチャに侵入する様子を示します。そして侵入する方法は無数にあります。

ランサムウェアの防御についての話は、初期侵入の防止に偏る傾向があります。ランサムウェアの防止は、表面上は論理的な戦略に見えますが、実際には、意欲的な攻撃者ならば足がかりを得られることが一貫して証明されてきました。優れた侵入テスタのように、粘り強い攻撃者は穴だらけのハイブリッド境界に侵入する方法を見つけ出します。今日の特殊化されたRaaSエコシステムにおいては、手っ取り早く身代金が欲しいだけの攻撃者は、イニシャル・アクセス・ブローカ(IAB)から足場となるジャンプスタータを購入することさえできます。

それだけでなく、フィッシングも引き続き身代金欲しさの侵入者の好むアクセス手段となっています。Knowbe4の調査結果は憂慮すべきもので、数年間に及ぶフィッシング対策トレーニングに参加した660万人のうち4.7%が、依然としてクリックベイトに引っかかってしまうことを指摘しています。

アクセス防止の戦いは、ひいき目に見て、スクリプト・キディやその他の容易に阻止できる攻撃者に対しては抑止力となり、壁というよりはフェンスのような役割を果たしてきました。同様に、境界は侵入者を撲滅するポイントではなく、小競り合いの場として捉えた方が良いように思われます。それとは裏腹に、ほとんどの組織がこの段階にセキュリティ支出を配分しています。

第2幕:中盤戦 - 身代金獲得の公算を高める

中盤戦はキル・チェーンにおける侵害後のステージで、攻撃者はITインフラストラクチャを介して移動し、標的を列挙し、権限を昇格し、サーバと通信し、資産およびネットワーク・データ・ストアを侵害して、支払いを余儀なくさせます。この段階で、最新のランサムウェア・オペレータは、企業に苦痛をもたらす大役に取り組み、甚大な損害を与え、ゲーム理論を利用して支払いを強要します。

インフラストラクチャを介した横方向の移動に加えて、ランサムウェア犯罪者は一様にActive Directory(AD)の悪用に焦点を当てます。悪用されたADのようなドメイン管理者特権を標的にすることで、攻撃者は資産の収集活動をスピードアップできます。このため、最近のランサムウェアの傾向として、平均滞留時間が驚くほど短くなっています。Fireeye-Mandiantの2021年M-Trendsレポートによると、この数字はわずか5日間でした。ドメイン管理者特権を獲得することで、侵入者は自分の思い通りに操作できるようになり、グループ・ポリシー(GPO)を介してマルウェア配布を自動化したり、独自のExchange、データベース、およびファイルシステム・サービスに特権を昇格したりできるようになります。REvilやBlackMatter(Darksideの新名称)などのランサムウェア犯罪者に関する事後の勧告の多くが、身代金を得るための早道としてADが好まれていることを指摘しています。

Cisco Talosが、不満を抱いた内部関係者が流出したContiプレイブックを翻訳したことはよく知られています。このプレイブックは特に、Conti RaaSプラットフォームの攻撃参加者に、Cobalt Strike、ADFind、およびKerberoastingといったAD悪用ツールを使用するよう指示していました。

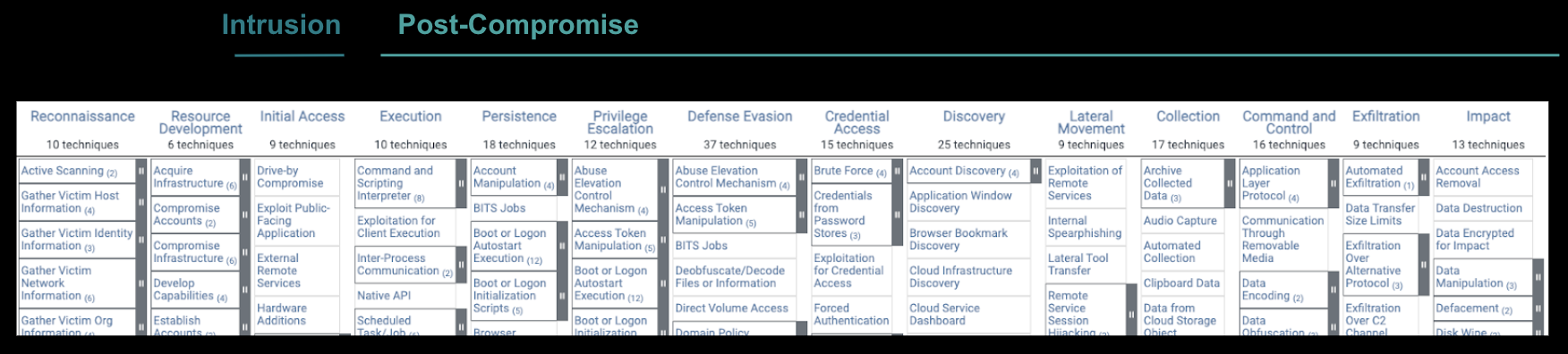

中盤戦の概念は新しいものではありません。それは、MITREフレームワークの最後の11の戦術の中に技法のサブセットとして示されています。ここで最新のランサムウェア・プレイブックを三幕構成と表現したのは、各フェーズで異なる攻撃専門知識が適用され、防御チームによる適切な対応が求められるためです。

第3幕:終盤戦 - ヒューストン、問題が発生した

プレイブックの最後の部分は終盤戦です。つまり、侵害が発生し、恐喝のサイクルが始まります。ランサムウェアの世界的な被害額は2021年には200億ドルに到達しつつあります。恐喝を受けた段階では、何を行うにも手遅れと言ってよいでしょう。この時点で、企業はセキュリティ・モードではなく復旧モードにいると言えます。

バックアップが利用可能であるかどうかは、支払いの計算を左右する重要な部分です。残念なことに、身代金を支払うかどうかは、攻撃によって生じる避けられない経済的被害の総額にはほとんど関係がありません。調査は、身代金の支払いは被害者に対する実害の10%であることを示唆しています。この取引が攻撃者にとってどれほどの儲けとなったかにかかわらず、残りの90%は被害者にとって副作用として発生します。

支払いデータの出典:Sophos State of Ransomware 2021

中盤戦における最新のランサムウェアのキル・チェーン

お客様と組織を守り、身代金の支払いを回避し、評判を維持するための最善の機会は、中盤戦で攻撃者を妨害する防御の構築にあります。

高度な攻撃者の最も重要なリソースは、見つからずに環境内をこっそりと移動する能力です。そのため、中盤戦の防御戦略には、彼らが潜んで環境に寄生している隅々にまで光を当てる機能を含める必要があります。

良いニュースは、攻撃者は1か所に長くとどまるタイプではないということです。攻撃者は利益追求のために恥知らずにも、価値の高いデータを探して盗もうと、常に動き回っています。その強欲さの陰に、チャンスが隠れています。彼らはあなたのネットワークを歩き回っています。あなたには環境の所有権と可視性があるので、もし中盤戦の戦術を注意深く監視しているなら、敵を見つけることができるでしょう。

検知と対応のオプション

侵入者の阻止は、検知と対応の機能です。そのため、Gartnerはエンドポイント・データ、ログ、およびネットワークのSOC Visibility Triad(SOC可視化トライアド)の利用を提唱しています。

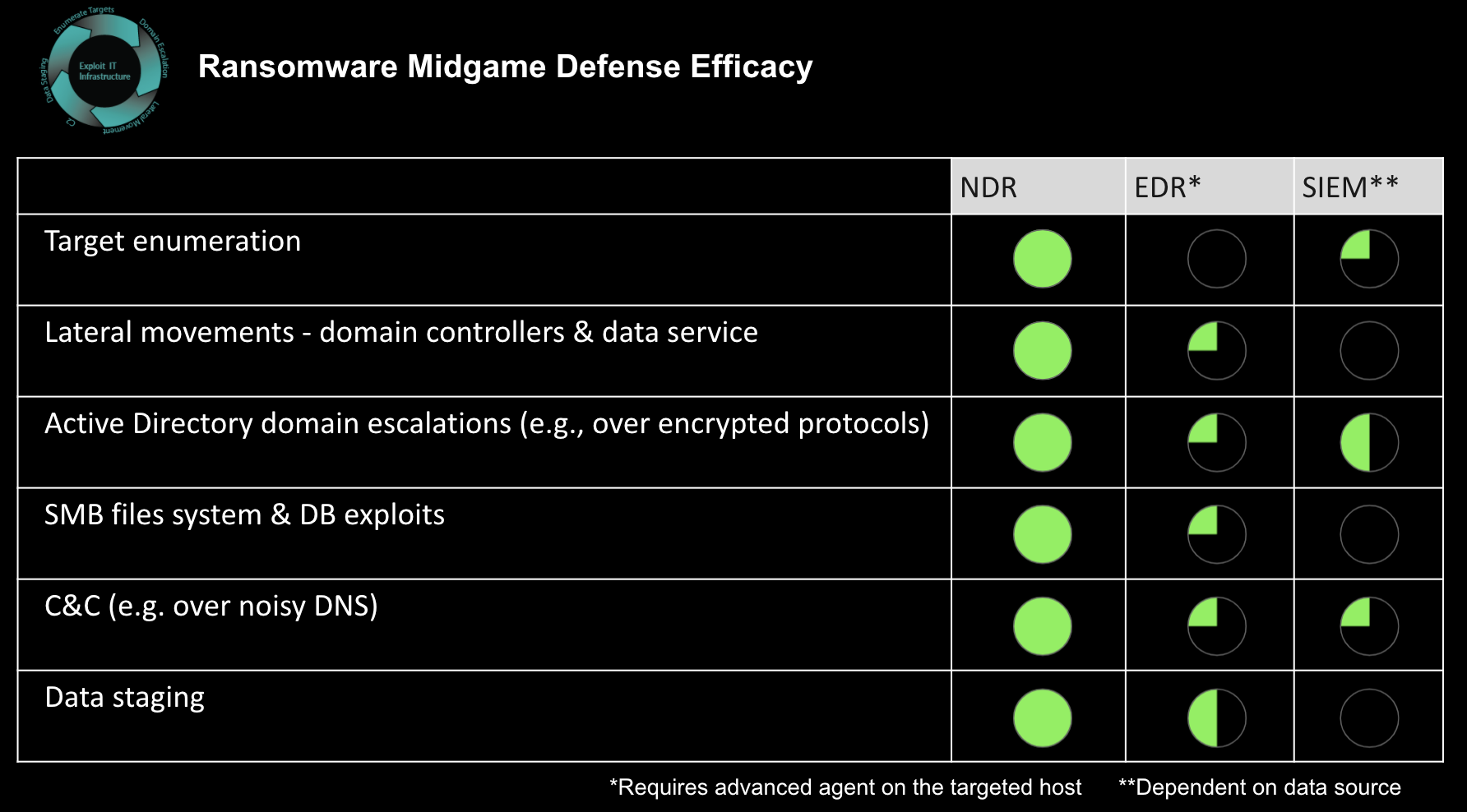

従来、セキュリティ・オペレーション・センター(SOC)は、インシデント管理と対応のために、エンドポイントでの検知と対応(EDR)およびセキュリティ情報イベント管理(SIEM)ツールに過度に依存していました。しかしこれらのツールでは、ランサムウェアの中盤戦を突き止めるために不可欠な、East-Westトラフィックをリアルタイムに可視性できません。

EDRは、容易に侵入されるウイルス対策ツールから大きく進歩して、初期アクセスを防止する上で重要な役割を果たしています。しかし、リークされたContiプレイブックが示しているように、攻撃者はEDRや、マネージド・エンドポイントもすべて回避しています。EDRに排他的に依存すると、サーバ、IoT、サードパーティ、およびその他の管理されていないエンドポイント間での保護状態の大きな差につながります。同時に、SIEMテクノロジは、アラート生成、コンプライアンス、およびダッシュボード表示など必要不可欠なセキュリティ・コントロールを提供しますが、ログの表示が不明瞭なため、限られた実用的な洞察のみで、横方向に移動する侵入者に対応することになります。

これらに欠けていたのは、ネットワーク、特にネットワークでの検知と対応(NDR)ソリューションです。それは、このソリューションによって、攻撃者がわなを作動させる前に中盤戦でランサムウェア攻撃を止めるために利用可能なデータを入手できるためです。

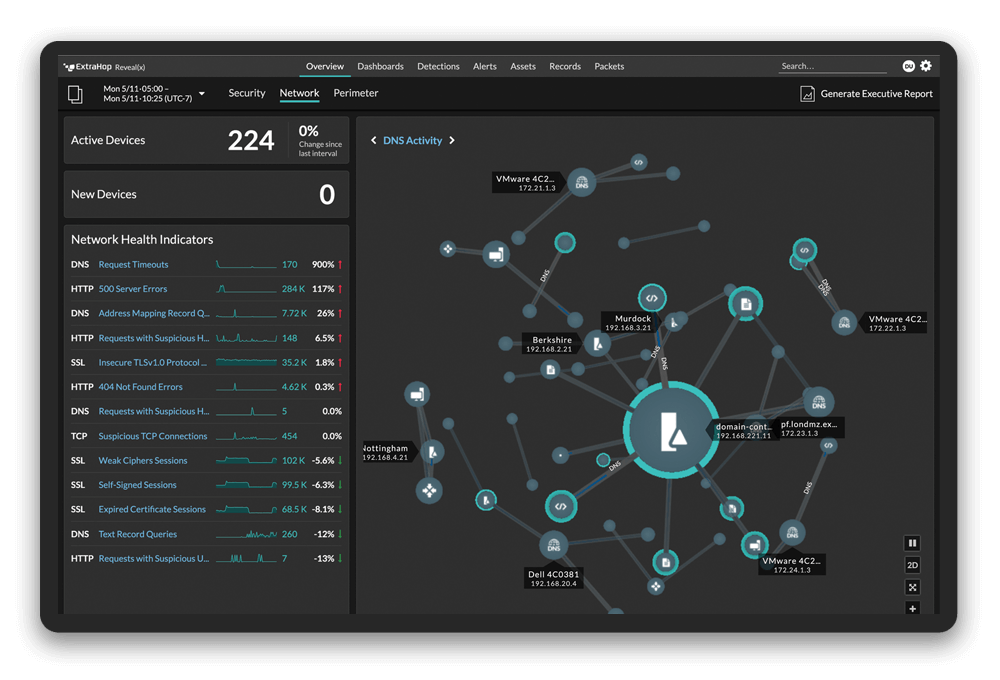

ExtraHop Reveal(x) 360 NDR

ランサムウェア・アクタによる初期の移動を防止することは不可能かもしれませんが、Reveal(x) 360があれば、防御者は侵入者が実害をもたらす前に、中盤戦で阻止できます。Reveal(x) 360は、身代金を渇望する侵入者がネットワーク・データ・ストアを侵害して身代金を要求する前に、被害者のITインフラストラクチャを移動し、標的を列挙し、ドメイン特権を昇格し、サーバに接続しているところを検知します。

過去90日間の継続的なトラフィック・レコード・ルックバックとモジュール式に拡張可能なPCAPリポジトリに基づいて構築された、Reveal(x) 360の統合フォレンジック・ワークフローがあれば、防御者は根本原因をすばやく特定して、悪用されている資産と侵害されているデータをすべて調べることができます。このようなパケットから得られた真の洞察によって、防御者は侵入者が残したものを根こそぎにし、セキュリティ・ギャップを解消してランサムウェアの再発を防止し、確信を持って復旧を進めることができます。