CIS、NIST、PCIのようなセキュリティとコンプライアンスのフレームワークでは、安定した防衛力の構築に必須のテクノロジとして、侵入検知システム(IDS)を使用しています。それでも、攻撃者はこうしたフレームワークを中心にモデル化された十分な資金に基づく境界防衛さえも突破して侵入を続けています。

現在の攻撃者は「上陸後にピボット」するワークフローに従っています。セキュリティ・リーダーの観点からすると、「上陸」は侵入イベント、「ピボット」は貴重なデータへと向かう動きを意味します。これにより、彼らのキャリアを台無しにするようなデータ侵害が発生しかねません。残念ながら、IDSのワークロードは「上陸」された時点で終わってしまいます。最も損害の大きい攻撃フェーズ(横方向の移動およびデータのステージングによる流出または破壊)では、IDSはほとんど役に立ちません。こうしたことがわかっていれば、IDSの予算が十分に機能しているかどうかを立ち止まって再考することができます。

組織の防衛が不十分なまま攻撃者に侵入されてしまうことになるのか、その理由を明らかにするために、私たちは計算モデルを作成しました。ネットワーク内部からの脅威を防ぐことによって、優位性を取り戻すことができます。この計算モデルによって、次のことが明らかになります。

- 「防御者のジレンマ」により境界での投資が抑制される理由

- 冷静な目で内部の状況を把握することにより、攻撃者が実際に損害を与える前に阻止されるという「侵入者のジレンマ」がどのようにして生じるか

- 侵入に対抗するための次世代のアップグレードがIDSに必要な理由

防御者のジレンマ

防御者は常に間違いがあってはなりませんが、攻撃者は一度間違いなくやればそれで十分です。

防御者のジレンマともいうべき、セキュリティ業界における「好まざる原理」とは、次のようなことです。攻撃者は、執念深く侵入口を探して、見つけてしまいます。誰が言い出したのか定かではありませんが、この「防御者のジレンマ」という言葉が一般に認識されるようになったのは、Rand Corporationが2015年に『The Defender's Dilemma, Charting a Course Toward Cybersecurity』を出版した後のことです。この冊子ではサイバーセキュリティの防衛の複雑さに言及していますが、防御者のジレンマという言葉から、業界での侵入イベントの防止という課題にまで話題が広がっています。

防御者のジレンマが存在するのは、攻撃者にとって、標的や境界で用いることのできる戦術というのは、いくらでも選び放題だからです。一般に、攻撃者は楽な方法を探しています。つまり、あまり労力や費用をかけずに、標的の環境内に足掛かりを築きたいと考えているのです。

「上陸後にピボット」する戦略は攻撃者にとって好都合です。というのも、ほとんどの境界防衛において、境界の外側は強固でも、内側は内部向けの最低限のツールを使用した脆弱なものだからです。そして現在、その楽な「上陸」方法というのが、マシンではなく人に付け込んだものとなりつつあります。IDSで対処するソフトウェアの脆弱性の悪用よりも、フィッシング、資格情報の盗難、構成不備(Verizonの2021年データ漏洩/侵害調査報告書による)のほうが入口として一般的になっています。これによって、攻撃者は組織の境界防衛よりも優位に立つことができます。

攻撃者には侵入方法を柔軟に選べる余裕があるため、防御者が既知および未知のすべてのセキュリティ・ホールを塞ごうとすると、大規模な先行投資が必要となります。完全な防御の達成は極めて困難な課題です。スピード、アジリティ、フリクションレス・イノベーションに関するビジネスの目標を達成するのに必要なリソースが不足している場合は、特にそうです。

攻撃者は、一度状況を正確に把握しておけば成功を収めることができます。防御者は、その都度状況を正確に把握する必要があります。これがジレンマです。

ですが、自信をなくしたり、絶望的な気持ちにさえなってしまったりしたとしても、ここで読むのをやめないでください(そのようなことはないとは思いますが)。

侵入者のジレンマ

侵入者のジレンマは防御者に有利に働きます。防御者は侵入者の行動の1つを検知するだけで実害を防ぐことができます。言うまでもなく、防御者は境界内からの脅威と戦うことによって優位を取り戻すことができます。

侵入者が「上陸」して足掛かりを得た場合、侵入者の行動を確認するツールを防御者が持っていれば、形勢が逆転して防御者に有利となります。侵入者は環境の外にいます。そのため、貴重なデータを狙って、発見し、権限を昇格して、テリトリーを横方向に移動するための技法を展開せざるを得ません。

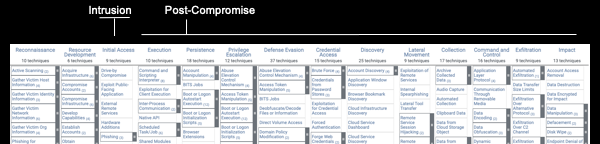

MITRE ATT&CKのフレームワークによって、キル・チェーン全体にわたって攻撃者の観点から戦術、技法、手順(TTP)がモデル化されます。初期アクセスの戦術カテゴリでの9個の技法によって、侵入フェーズにおける攻撃者の選択肢がモデル化されます。永続的な侵入者を阻止できる侵害後のアクションが、以下の11個の戦術に示されています。

侵入時の小競り合いvsデータ侵害時の戦闘

「終わりだ、アナキン。私の方が有利だ」—オビ=ワン

理論的には、キル・チェーンの最初に攻撃者を阻止したほうがいいのでしょう。しかし現実には、優位に立っているときに戦うほうが賢明です。執念深い攻撃者による侵入は避けられなくても、境界でのスクリプト・キディとのちょっとした「小競り合い」だけで、攻撃者を容易に阻止することができます。

であれば、既知の攻撃パターンの脆弱なシグネチャをさらに追加すればよさそうに思いますが、それでは、よくある境界での防衛でしかありません。その代わりに、侵入者がデータ侵害により実際に損害を与える前に、IDSをキル・チェーン全体で攻撃者と戦うことのできる次世代の機能にアップグレードすれば、労力と予算に見合った効果がもたらされるかもしれません。

侵入者のジレンマの計算

将来は、確率の科学に基づいて予測されます。たとえば、コインの裏と表で賭けをするとき、そのコインが表になる確率は50%です。コインを2回、3回、4回と投げると、少なくとも1回表が出る確率は、それぞれ75%、87.5%、93.75%になります。

このコイン投げと同じ方法で、防御者のジレンマは、攻撃者が標的の合計数に対して1つの資産を侵害する確率によって計算されます。

侵入者のジレンマを計算することで、防御者がキル・チェーンを通じて実行される、最小数の行動の中から、少なくとも1つの敵対行動を検知できる可能性がわかります。

すべての予測モデルと同様に、どの程度正確な結果を得られるかは、入力の精度によって異なってきます。ですが、私たちは、正確なパーセンテージよりも一般的な傾向により関心を持っています。

例:フィッシング、探索、昇格、ピボット、流出

防御者のジレンマと侵入者のジレンマの両方の計算をテストするシナリオを構築しましょう。その後、ネットワーク・モデルに基づいて試してみることができます。

キル・チェーン

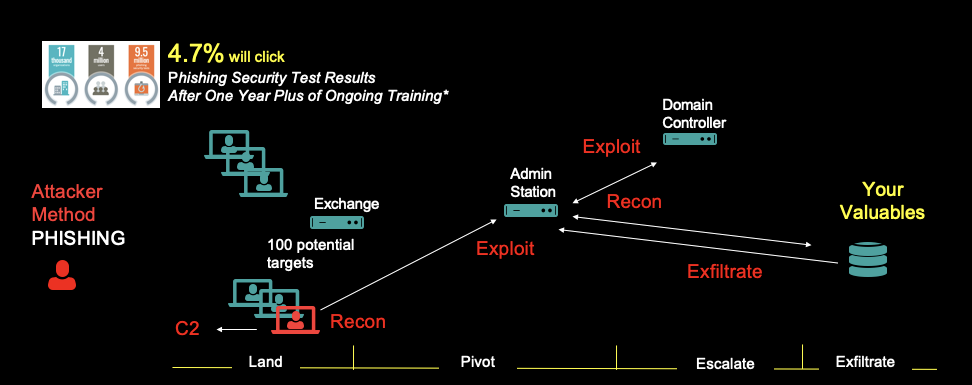

Verizonの2021年データ漏洩/侵害調査報告書によると、侵入方法のトップは依然としてフィッシングで、2020年の25%から今年は36%に増加しています。驚くことに、KnowBe4のフィッシング・レポートでは、フィッシングに関するトレーニングを1年間実施すると、フィッシング詐欺に遭うユーザの割合は4.7%に減るだろうと結論づけています。

ある攻撃者が100人のユーザをフィッシング・メールの標的にしたと仮定し、侵害後に侵入者がとると思われる一連の行動をモデル化しましょう。たとえば、標的の環境のマッピングや目標に向けてのピボットなどです。表1の例では、実際の侵入者による毎日の行動をモデル化していますが、計算を簡単にするため、ステップは10個に抑えています。

表1: 実際の侵入者による行動のモデル

侵入時の小競り合い

シミュレーションでは、100人のユーザのうち1人がキャンペーンを装ったフィッシング詐欺に遭う確率を4.7%とします。この2つの入力値に基づくと、この環境でフィッシング戦略を用いた侵入が成功する確率は98.18%になります。

--- ### 防御者のジレンマの計算モデル

侵害される可能性のある資産またはユーザの数:

100

危険にさらされている資産が侵害される確率(%):

4.7%

攻撃者が防衛体制を侵害する可能性: 99.18%

--- この計算モデルを使用し、入力変数を変更することにより、いくつでもシナリオをモデル化できます。電子メール・ユーザの数100人というのは、企業はもちろんのこと、ほとんどの中規模の組織でも少なすぎます。チームのメンバーが経験豊富であり、フィッシングに遭う可能性が低いと仮定することもできます。脅威モデルのシナリオを構築し、スライド・バーを調節して、リスクにさらされる度合いが反映されるようにします。

侵害防止の戦場

攻撃者はすでに「上陸」しており、私たちができることは、侵入者が環境を発見し、貴重なデータに向けて移動を開始するときのネットワーク上での行動をモデル化することです。このシナリオの計算モデルの作成に使用したのが、データを窃取するためのピボットで適用された10個の一般的な侵入技法(こちらを参照)です。

計算モデルを見てみる前に、対処しておかなければならないことがあります。可視性がなく攻撃者の行動を確認できない場合や、分析が不十分なためにキル・チェーンでの攻撃者の行動を特定できない場合は、どうすればよいのでしょうか。漏れのある境界防衛に完全に依存している場合、データが流出してしまう前に侵入者を捕らえる確率はゼロです。

侵入者のジレンマ

また、境界で攻撃者を99.18%またはそれを上回る確率で阻止するために必要な、内部検知の範囲と機能について把握しましょう。そのためには、侵入者が10の行動を成し遂げる前にどのくらいの確率でその侵入者を捕らえられるかを知る必要があります。計算では、定義された10の行動のいずれか1つを38.2%の確率で検知できる必要があります。

侵入者のジレンマの計算モデル

ネットワークの侵害後の検知能力の評価:(%)

38.2%

貴重なデータを手に入れるために攻撃者が実行する戦術の数:

10

侵入者による損害を未然に防止できる可能性:99.18%

--- 次に、攻撃シナリオを構築し、対話型の計算モデルで内部での検知率を算出しましょう。確率が有利に働く場合とそうでない場合を理解してしまえば、組織での侵入者のジレンマを再現し、戦いに勝利するための対策を講じることができます。

確率を有利に働かせる

脅威の増大に伴い、セキュリティの予算も徐々に増やす必要があります。ノイズが多い、シグネチャのみのIDSが、初期アクセスだけに焦点を絞っているため役に立たない理由が、侵入者のジレンマによってはっきりと示されます。侵入者のジレンマを生み出して、敵対者が実際に損害を与えるのを未然に防止するには、IDSに次世代の進化が必要です。

横方向の移動を検知できるようにすることで、次世代のIDSは確率を有利に働かせることができます。NSAで働くRob Joyce氏が、ネットワークの可視性が攻撃者にとって何を意味するのかを詳しくまとめました。

「アウトオブバンドのネットワーク・タップが実際にすべてのデータをキャプチャして、現在見られる異常な行動を把握し、誰かがそれを監視しているとすれば、それは[攻撃者にとって]最大の悪夢となります」

ExtraHopのNG-IDSとは

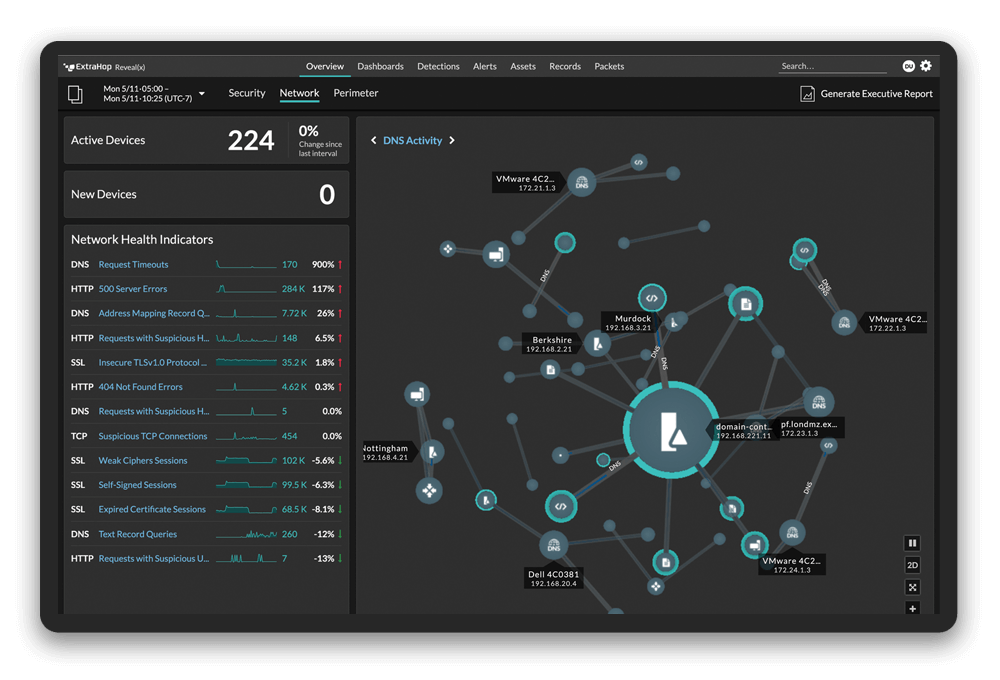

NG-IDSテクノロジであるReveal(x) NDRは、攻撃のキル・チェーン全体で悪意のあるアクティビティとポリシー違反を監視します。機械学習による行動分析を活用した全方位の検知、高リスクのCVEエクスプロイトの識別、統合型の脅威インテリジェンスを使用します。

脆弱な、シグネチャベースのテクノロジであるIDSとは異なり、Reveal(x)は横方向に移動する脅威を発見し、クラウド・イニシアチブおよび暗号化の盲点によって生じるコンプライアンスのギャップも解消します。

また、Reveal(x)は検知、調査、対応、フォレンジックのワークフローを単一のツールに統合しているため、時間のないアナリストの効率の向上に役立ちます。

次世代のIDSについて詳しくは、弊社の記事「What is NG-IDS」を参照してください。