7月3日、ITマネジメントソフトウェアのプロバイダであるKaseyaは、同社が巧妙なサイバー攻撃の被害者であることを公表しました。これを受けて、同社は直ちにSaaSの運用を停止し、オンプレミスのユーザにはVSAサーバをシャットダウンするよう促しましたが、その前に少なくとも17カ国の1,500もの組織が影響を受けました。侵害の指標と身代金請求から、攻撃者はランサムウェア・アズ・ア・サービス(Ransomware-as-a-Service)の一団であるREvilであることが判明しました。日曜日の時点で、REvilは、復号化キーと引き換えに、7000万ドルの暗号通貨の支払いを要求していました。

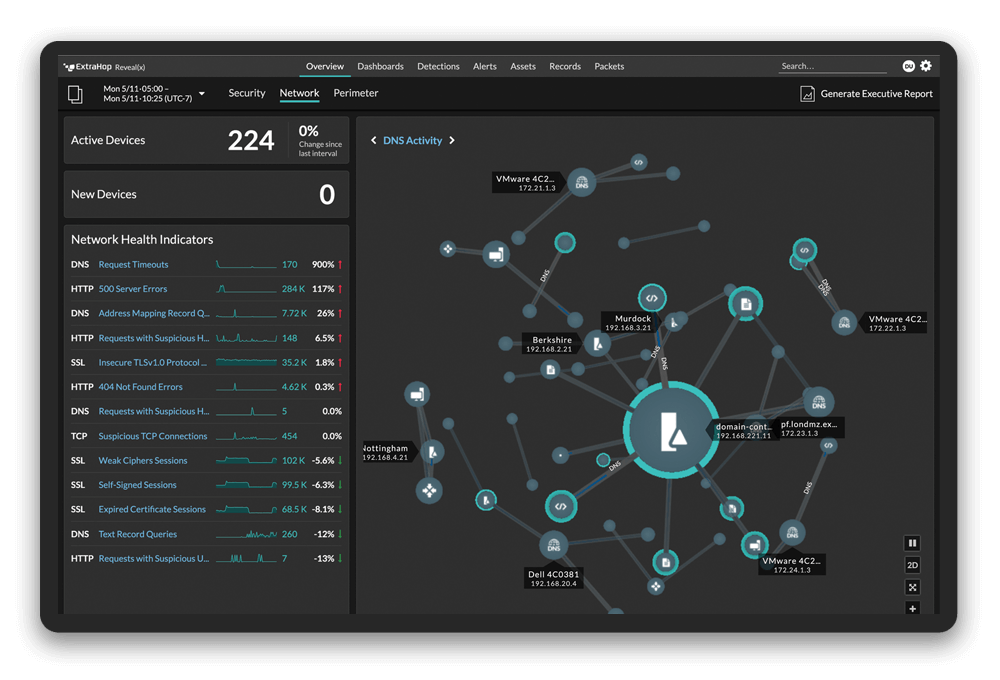

Kaseya VSAベースのサプライチェーンランサムウェア攻撃が公開された直後、ExtraHop社は、Kaseya VSAサービスへのあらゆるアウトバウンドリクエストを識別するディテクタを実装しました。火曜日の朝の時点で、ExtraHop Reveal(x)センサの4%強が、まだKaseyaサーバへのアウトバウンドリクエストを検知していました。ExtraHop社は、すべてのKaseyaのお客様に、この問題が解決するまで、Kaseyaとの接続を直ちに終了することを推奨します。ExtraHop社のお客様は、まだKaseyaへの接続があるかどうかを判断するために、Reveal(x)ディテクタを使用することができます。

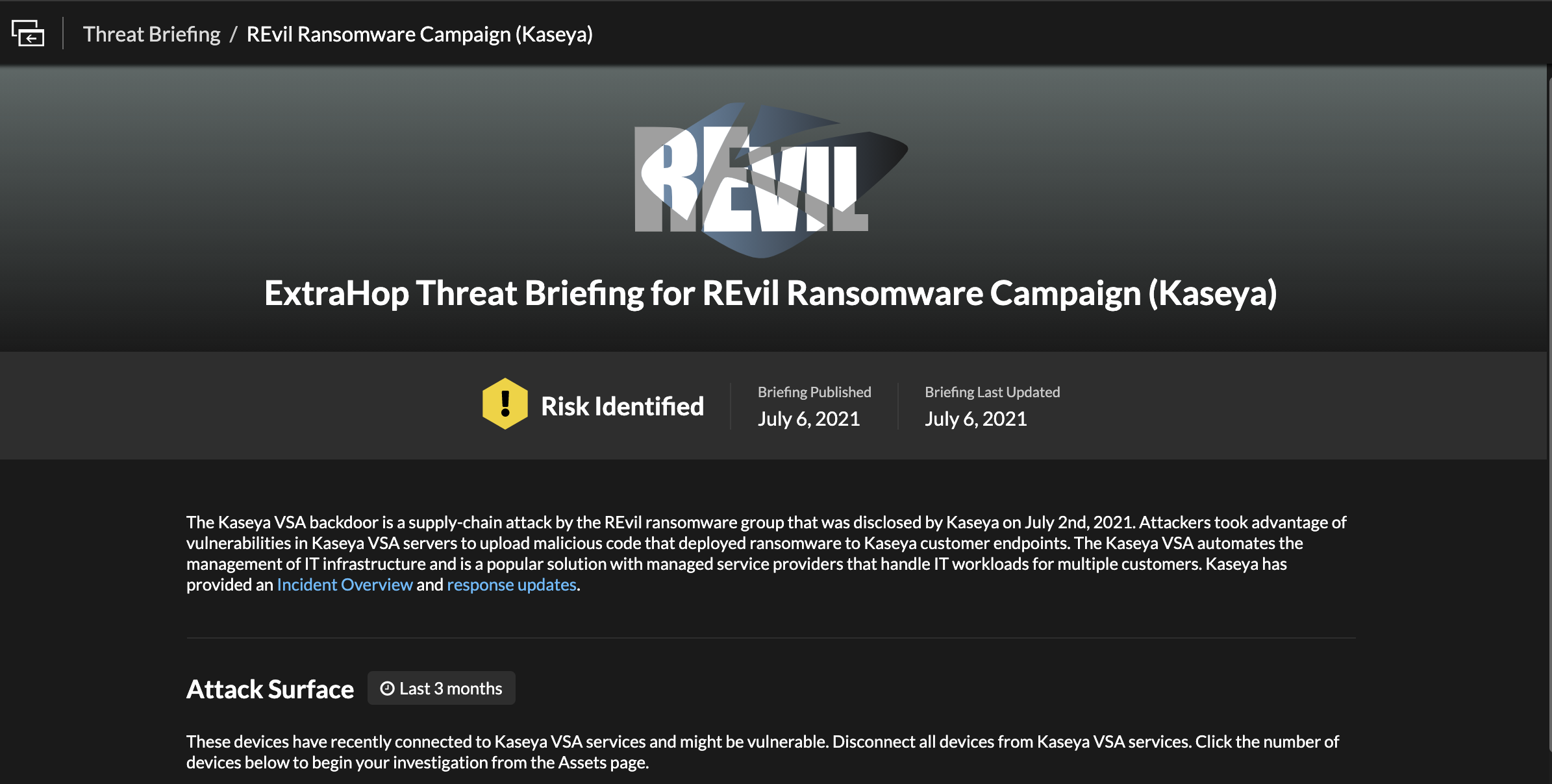

ディテクタに加えて、ExtraHop社は、セキュリティ担当者やネットワーク担当者が状況を理解して対策を講じることができるように、Kaseya VSAベースのサプライチェーンランサムウェア攻撃に関しスレットブリーフィングを製品に反映しました。

Kaseya: 世の中を取り巻くサイバー脅威の現状

Kaseyaのランサムウェア攻撃は、史上最も被害総額が高いサイバー攻撃の一つであるNotPetyaからほぼ4年後の日に行われました。NotPetyaは、ロシアの国家的サイバー攻撃集団によって実行されたと考えられており、ソフトウェアのサプライチェーンの仕組みを利用して、世界中の組織で数億のファイルを暗号化しました。NotPetyaはランサムウェアのように見えましたが、そうではありませんでした。身代金を要求することが目的ではなかったため、復号化キーもありませんでした。NotPetyaは、何よりもまず、破壊を目的としていたと考えられます。

REvilによるKaseyaの侵害は、NotPetyaと同じ特徴を多く持っています。これは、広く使用されているソフトウェアへの侵害を利用して、ランサムウェアを大規模に急速に広めたものです。そしてそれは、サイバー犯罪組織がいかに迅速にその技術を進歩させたかを示しています。

NotPetya以降の4年間で、サイバー犯罪組織がより多くのAPT(Advanced Persistent Threat)戦術を取り入れることで、ランサムウェアの範囲、深刻さ、巧妙さは劇的に増加し続けています。ランサムウェアにおけるAPT戦術の利用が全面的に明らかになったのは、2021年になってからです。Acer社へのREvilによる攻撃(今週まで身代金要求額が史上最高の5,000万ドルだった)に続き、DarkSideランサムウェアによるパイプライン攻撃によって、これらの犯罪企業がいかに洗練されてきたかが浮き彫りになりました。ExtraHop社のセキュリティサービス担当副社長であるMark Bowling氏によると、これらの攻撃はもはや「ランサムウェア」と呼ぶべきではありません。これらの攻撃は、もはや「ランサムウェア」ではなく、「高度な恐喝型持続的脅威」と考えるべきだとしています。

PrintNightmare脆弱性への対応についてはこちらをご覧ください。

無視できないサプライチェーンのリスク

Kaseyaの攻撃は、企業のセキュリティにおいて、しばしば無視されたり過小評価されたりするタイプのリスクを痛感させるものです。ITサプライチェーンのリスクです。サードパーティが何らかの理由で企業ネットワークに接続すると、リスクにさらされます。セキュリティのためにサードパーティのマネージドサービスプロバイダ (MSP) を利用している組織は、それらのサードパーティのセキュリティポリシーとリスクの対象となります。そのようなMSPの多くはKaseyaを利用していますが、彼らとその顧客のすべては、Kaseya自身がさらされているセキュリティポリシーとリスクの対象となります。

このケースでは、Kaseyaが侵害されたことで、ランサムウェアの形で下流に侵害が発生し、結果として何千もの他の組織に影響を与えました。これは、ソフトウェアサプライチェーン攻撃の本質であり、攻撃の有効性に後押しされて、ますます頻繁になっています。

このようなリスクを受け入れずに企業を運営することは不可能ですが、リスクを減らすためにできることがあります。

- 利用している第三者のセキュリティポリシーと手順を精査する。自分が導入するリスクを理解する。ベンダーのSOC2またはSOC3レポート、PCIおよびHIPAAコンプライアンスの検証、およびセキュリティを検証するその他の証明書を確認すること。

- 第三者に起因するネットワークトラフィックを監視する。これには、第三者のシステムからあなたのシステムに入ってくるトラフィックと、あなたのシステムから第三者のシステムに出て行くトラフィックが含まれます。相手のデバイスにエンドポイント・エージェントを導入したり、アクティビティ・ログを収集したりすることはできませんが、相手が自分のシステムに発生させるネットワーク・トラフィックを監視することは可能です。

- 環境内のエンドポイント間の内部ネットワークトラフィックを監視します。これは、アクセスを許可した第三者がコントロールしたり、全く触らないデバイス間では特に重要です。Kaseyaのようなサードパーティが侵害された場合、お客様の環境でKaseyaがアクセスできるデバイスは、直ちにランサムウェア、コマンド&コントロール、およびデータ流出の被害対象、またはその足がかりとなる可能性があります。

サプライチェーン攻撃は、ソフトウェアの自動アップデートや、Kaseyaの場合は特権アクセスを持つサービスプロバイダのような、信頼できる経路を利用します。もはや、これらの接続を単純に信頼することは安全ではありません(かつてそうであったとしても)。彼らの行動が彼らの接続の目的と一致しているかどうか、そしてあなたが受け入れたくないレベルのリスクを彼らがもたらしていないかどうかを検証する必要があります。

ExtraHop Reveal(x) 360のようなネットワークの脅威検知・対応(NDR)ツールは、第三者を監視するために必要な可視性を提供し、サプライチェーンの脆弱性を利用しようとする攻撃者から優位に立つことができます。