ランサムウェアをきっぱりとやめさせる確実な方法があります。支払いをやめることです。ランサム攻撃の被害を受けたあらゆる組織が支払いを拒否したなら、この脅威は収入源を失い、資金が枯渇して、私たちがランサムウェア攻撃として知っているものはやがて終焉を迎えるでしょう。

話は単純に見えます。しかし、実際はそれほど簡単ではありません。

ランサムウェア業界は、需要を生み出すことにますます長けて来ています。政府機関と民間企業の両方が、特定の業界で 身代金の支払いを禁じる法律を制定したり、サイバー保険企業が 身代金の支払いの補償を徐々に廃止したりするなど、組織に支払いを断念させようとしています。しかし、ランサムウェアには被害者に対する支配力があり、侵害を受けた企業は今後も身代金を支払い続ける可能性が高いと言えます。身代金を支払わない組織は、恐喝された金額による経済的な打撃をはるかに上回る潜在的な損失を被るリスクがあり、このため攻撃者が優位に立つことになります。

組織の最終的な損益がリスクにさらされている場合、ランサムウェアの犯罪グループに実際に支払うかどうかは、被害を受けた組織にとって難しい決定となります。身代金を支払うことで、ただちにビジネスが通常の状態に戻ることはないため、利点と欠点を慎重に検討する必要があります。組織が恐喝された金額を支払うことによるビジネスへの影響を理解できるようにするため、Gartner®は「Quick Answer: Ransomware - What Happens If You Pay?」を公開しました。このクイック・アンサーは、組織が恐喝の要求にどのように対応すべきか、またその結果としてどれほどのデータを復旧できる可能性があるか、または可能性がないかを説明しています。

Quick Answer: Ransomware - What Happens If You Pay?

組織が支払いを行ったときに何が生じるかを理解するために、意思決定をどのように行うべきかを考慮することは重要です。暗号化や流出が発生する前にランサムウェアを防止、検知、および停止する行為は、もっぱらセキュリティ・チームの領域内のことであるとはいえ、Gartnerのクイック・アンサーから学べる重要な点は、身代金が要求されるまでに、組織がどのように対応するかということは、高レベルのビジネス上の意思決定であるということです。攻撃のこの時点で、セキュリティ・チームの役割は、ビジネス・リーダーが十分な情報を得た上で決定を下せるよう、必要な情報を提供することになります。

データが暗号化されるか、流出した場合、最優先事項は通常、企業活動をできるだけ早く回復して、生産性の損失、販売の停止、評判の悪化によって損害が重なるのを最小限に抑えることです。ビジネスを通常通り再開するには、被害を受けた企業は攻撃者からの約束が確実に守られるようにする必要があります。攻撃者が復号キーを提供しないという若干のリスクがありますが、通常はほぼ提供されると考えることができます。前述のクイック・アンサーが指摘しているように、「ランサムウェアはビジネスであり、犯罪者は復号ツールを提供し、盗んだデータを公開することから手を引きます。もしそうしない場合、彼らは実質的に自分たちのビジネス・モデルを壊していることになります。」

実際に機能する復号ツールを入手できる可能性はかなり高いとはいえ、クイック・アンサーは、被害を受けた組織において完全なデータ復旧は稀であることを報告しています。「復号ツールがあっても、すべてのデータが復旧されるという保証はありません。ランサムウェア攻撃を受けた後にすべてのデータを何とか復旧できたのは、組織の8%のみです。」また、クイック・アンサーは、組織が復旧を期待できるデータ量に関してもヒントを示しています。「ランサムウェアのビジネス・モデルでは、ほとんどの攻撃者により復号キーが提供され、平均でデータの65%が復旧されます。」

復旧されるデータについては、復旧には時間がかかり、骨が折れるプロセスとなることを予期する必要があります。この報告では、復号ツールは非常に遅いか、まったく動作しないこともあると警告しています。「しかし、復号には多くの場合、非常に時間がかかり、大量のデータが暗号化されている場合、復旧に何週間もかかる場合があります。2021年の第1四半期では、復旧の平均時間は23日でした。」

復旧プロセスを容易にするために、Gartnerのクイック・アンサーは、法規を守りつつ交渉を行うために外部に助けを求めることを勧め、このように述べています。「交渉を行う前に、専門のインシデント対応チームおよび法施行機関や規制団体と連携してください。交渉は、インシデント対応計画の一部である必要があります。」また、この報告では「インシデント対応チームによって、攻撃者から提供されたツールからキーを抽出して、新しい復号ツールを作成する」ことも勧めています。

最後に、組織が身代金を支払う場合、クイック・アンサーでは「脅威アクタはデータを公開しないという約束は守るとしても、データがその他の脅威アクタと共有されたり販売されたりするという若干の疑いは残り、将来の攻撃の可能性を高めるものとなります」と述べています。この推奨事項から学べることは、既に侵害を受けた企業は、攻撃の繰り返しを防ぐために、侵害の兆候を探すよう特に注意を払い続ける必要があるということです。

詳細情報:ランサムウェアの支払いを避けるための戦略

Gartnerのクイック・アンサーからは、ランサムウェアはビジネスとして、そのサービスに対して法外な対価を要求していることがわかります。残念ながら、ランサムウェアからの復旧には時間がかかり、不完全なものであると知られていても、データの流出や悪用を伴って進化するサイバー恐喝の手口のゆえに、ランサムウェアに対する支払いを行うことは依然として魅力的に映ります。こうした手口によって、身代金の支払いは極めて一般的になっています。ZDNetの 2021年度の調査によると、被害者の83%が要求された身代金を支払っています。こうしたことすべてを考慮に入れると、サイバー恐喝を回避し、ランサムウェアの資金調達を枯渇させるための最良の戦術は、侵害がそもそも発生しないようにすることであるという結論に至ります。

ランサムウェアの防止

ランサムウェアを防止する方法を理解するには、現代の恐喝者が使う戦術を理解しておく必要があります。敵対者は、自分たちのビジネス・モデルをすばやく調整して俊敏性を高めています。彼らは専門タスクをアウトソーシングし、従来のセキュリティ戦略を回避することに焦点を合わせています。

今日の高度な攻撃者は、ある組織を標的とする頃には、既に内部に潜り込んでいます。彼らは、イニシャル・アクセス・ブローカ(IAB)を通じて、組織のネットワークに潜入するショートカットを入手しています。IABは、資格情報、既知のパッチ未適用の脆弱性、またはサプライチェーン侵害を探し、盗んで、より大規模なランサムウェア・オペレーションに販売することを専門にする犯罪者です。IABより前に、検知されることなく効果的に組織を標的とできるようにするために、サイバー恐喝者は社内の技術的なノウハウを必要としています。IABは、サイバー恐喝者がアクティブ・ディレクトリ資格情報からVPNアクセスに至るあらゆるものを購入できるようにすることで、組織に入り込むための障壁を取り除きます。

不正なアクセスを防止するために、多くの企業は侵入防止およびエンドポイント・セキュリティ・ツールに依存していますが、侵入者はこれらの制御すべてを回避する技法にますます目を向けるようになっています。2021年のVerizon DBIRによると、ソーシャル・エンジニアリング攻撃は最も一般的に報告された攻撃ベクトルであり、すべての侵害の61%に盗まれた資格情報が関係していました。これは、侵入の大多数で、エンドポイント検知またはシグネチャベースのIDSテクノロジでは検知できない技法が使用されていることを意味しています。

横方向の移動を検知する

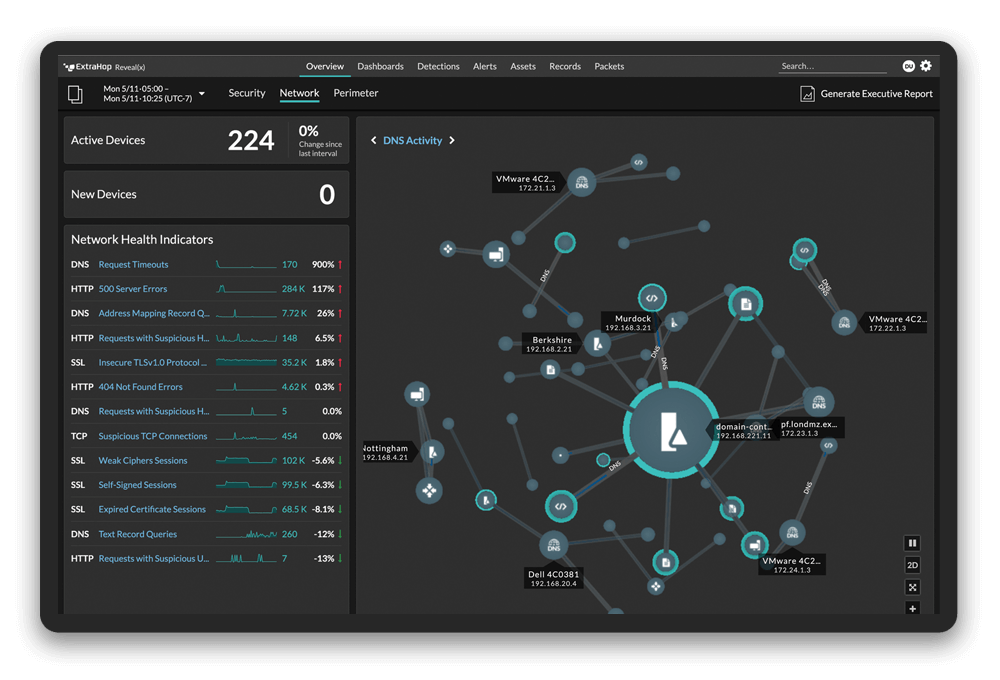

敵対者が境界の防御を既に突破しているなら、最新のセキュリティ・チームは戦略を変更して、侵害後の脅威を検知することに焦点を当てる必要があります。初期の侵入後、ランサムウェアは組織のデータに対する横方向の移動のパターンに従い、後にそのデータを流出させたり、暗号化したりします。横方向の移動のプレイブックを知っていることで、セキュリティ・チームはネットワークの可視性と行動ベースの検知を防御機能に追加するソリューションを採用できます。そうすることで、ランサムウェアが移動を行うたびに、それが初期段階の横方向の移動であるか、データのステージングを含む最終段階の活動であるかにかかわらず、防御者はそうした活動を現行犯で捕らえ、深刻な被害が生じる前に阻止する機会を得られます。

横方向の移動を検知する機能を備えていたとしても、攻撃者は予測可能な状態でいることを好まないことを覚えておく必要があります。より多くの防御者がプレイブックに気付くようになるにつれ、より多くの敵対者が移動の方法を変更してわかりにくくし、検知を免れようとします。

暗号化されたトラフィックに隠蔽することは、この目的を達成する1つの手段です。Active DirectoryやKerberosなどの暗号化されたプロトコルを活用することで、攻撃者は組織が自分たちの利益を守るために最も信頼しているものを悪用できるようになります。そのことを念頭に置いて、暗号化されたトラフィックを活用する攻撃を検知するために、戦略的復号を提供するツールの追加を検討するよう強くお勧めします。

ランサムウェア攻撃からの復旧:攻撃の繰り返しを防止する

ランサムウェアの被害者にとって、復旧費用は脅し取られた金額よりもはるかに高くつきます。Sophos発行のレポートによると、2021年において、中規模の企業の身代金支払い額は平均17万ドルでした。それに対して、ランサムウェアからの復旧費用の合計は平均185万ドルでした。

とりわけ、ネットワークの将来のセキュリティを確保するためにITおよびセキュリティ・チームにかかる大きな負荷は、合計復旧費用をさらに増大させるものとなります。データ復旧のみならず、ランサムウェア対応における最大の課題は、組織のネットワークから攻撃を行うマルウェアを取り除き、初期アクセスを可能にした脆弱性を防御することです。

残念なことに、多くの企業にとって、初期攻撃ベクトルを効果的に特定して防御したり、環境からマルウェアを一掃したりする作業は、時間とコストがかかり、不完全なものとなる可能性があります。このような落とし穴は、敵対者の攻撃の繰り返しを招く可能性があり、それによって敵対者が足場を取り戻したり、維持したりすることが可能になります。予算と時間的な制約ゆえに手を抜くと、影響を受けるデバイスを効果的に処理できなくなります。また、ネットワーク可視性の一般的な欠如は、無防備なIoTデバイスが配備されているなど、攻撃ベクトルを残すことにつながります。

こうした課題のために、85%ものランサムウェアの被害者が、攻撃の繰り返しを経験しています。このため、攻撃後であっても、組織が適切なセキュリティ・ハイジーンを維持し、脆弱性にパッチを適用し、初期攻撃の後に残っている可能性のある環境内のマルウェアの兆候を検知するためには、ネットワークの可視性と行動ベースの検知が必要です。

常に脅威の一歩先を行く

理想の世界では、「企業はランサムウェアの身代金を支払うべきですか?」という質問に対する答えは明白です。絶対に「ノー」です。しかし、ビジネスの観点から見ると、答えはそれほど単純でないことを私たちは知っています。あなたの組織がこの難しい質問に直面したなら、出発点としてGartnerのクイック・アンサーを参照してください。身代金をまったく払わないようにするには、ネットワーク検知と対応(NDR)ソリューションからネットワーク可視性と行動ベースの検知を追加して、敵対者を攻撃の最中に捕らえるチャンスを高めることを検討してください。ランサムウェアの戦略の常に一歩先を行くことにより、社会全般で恐喝の成功がますます減ることを期待できるでしょう。

GARTNERは、Gartner, Inc.および/またはその関連会社の米国および国際的な登録商標およびサービスマークであり、許可を得て使用しています。All rights reserved.