戦略的復号

新種の暗号化攻撃の検知と阻止

新たな段階の攻撃技法では、最近報告されたエクスプロイトが利用されています。暗号化を使用すると、頻繁に標的となるネットワークの脆弱性の60%に対するエクスプロイトを隠匿できます。このような攻撃の検知は困難です。

ランサムウェア

攻撃

暗号化チャネルを通じた配信

環境寄生型

攻撃

重要なインフラストラクチャ上の暗号化トラフィックに潜伏

高リスクの

脆弱性

暗号化された経路を利用

暗号化を使用して攻撃者が環境に寄生する手段

攻撃者は、以下のようなさまざまな目的でこのような技法を利用しています。

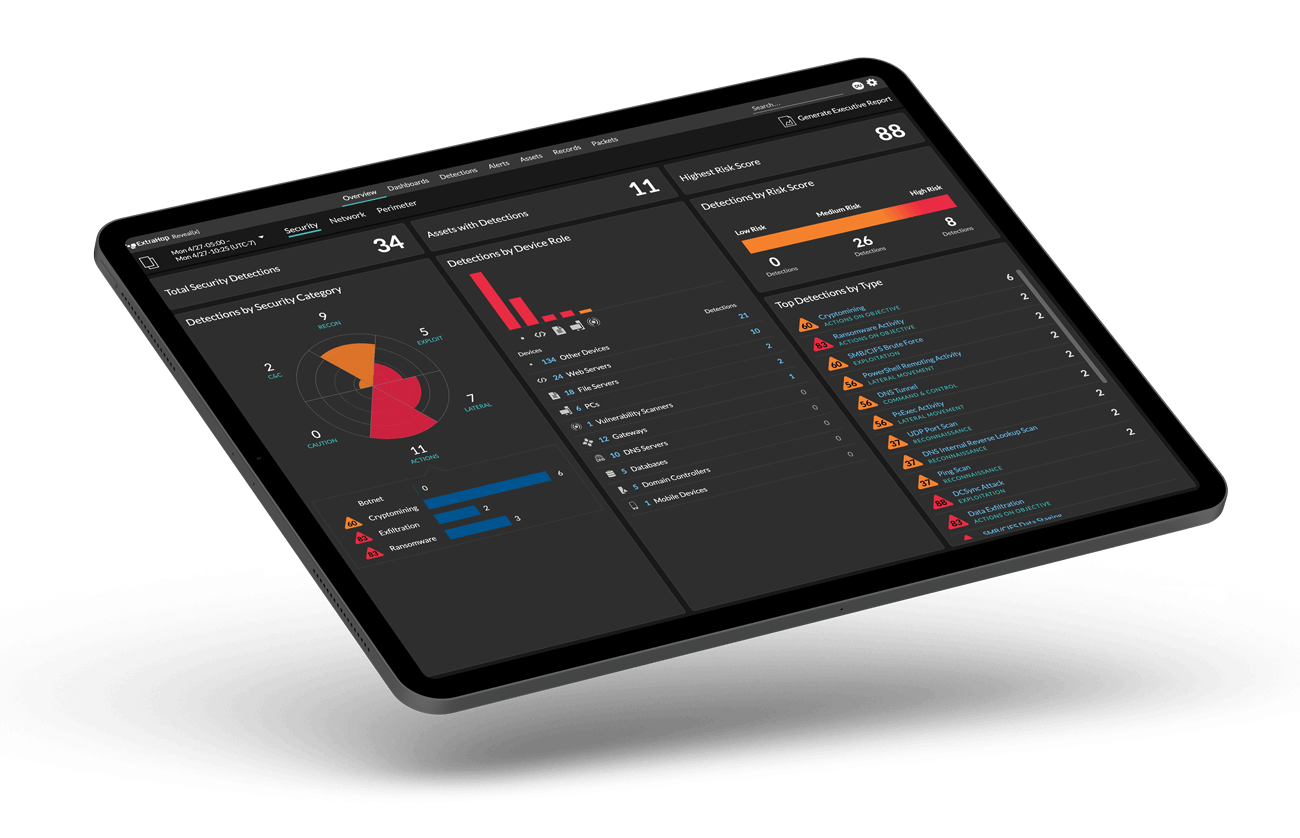

* **[Kerberosチケット](/company/blog/2021/what-are-kerberos-golden-ticket-attacks-extrahop/)攻撃による権限の昇格と永続化** * **広く使用されている暗号化プロトコルを使用して、検知されることなく、ランサムウェアをはじめとする悪意のあるファイルを短時間で広範囲に拡散する** * **暗号化プロトコルを通じて、データベース、ストレージ・クラスタ、クラウド・ストレージのデータを流出させる**他のツールが見逃す脅威をReveal(x)が検知

PrintNightmareとランサムウェア

PrintNightmare脆弱性によって、横方向の移動とランサムウェアの拡散に使用できる暗号化チャネルを攻撃者が利用できるようになります。この脆弱性はWindowsのすべてのバージョンに影響します。

ProxyLogon

ProxyLogonと総称されるMicrosoft Exchangeの脆弱性を利用すると、暗号化チャネルを通じてリモート・コードを実行できます。Microsoft Exchangeが広く使用されていることから、この脆弱性は甚大な影響を及ぼす可能性があります。

Microsoftプロトコル

攻撃

KerberosなどのMicrosoft認証プロトコルと、SMBV3などのアプリケーション・プロトコルは、暗号化した環境寄生型の技法を使用しながら潜伏状態を維持するために、攻撃者によって広く悪用されるようになっています。

当社がDarkSideランサムウェアの攻撃を受けた際、その攻撃が始まろうとする時点でExtraHop Reveal(x)から警告が得られました。その情報を使用して、それ以上の流出や暗号化を阻止する措置を迅速に実施できました。

北米の大手小売企業

死角を

排除

暗号化チャネルに対する

包括的な可視性を確立

50%高速な

脅威検知

暗号化トラフィックでマルウェアを

送信する脅威を捕捉

84%高速な

脅威解決

脅威の範囲を確実に特定し、対応するための

詳細なフォレンジック・データを入手

デモの体験

完全版の製品デモで、データ流出や

インサイダー脅威などを阻止しましょう。